Mathematische Grundlagen der Kryptographie

Mathematische Grundlagen der Kryptographie

Mathematische Grundlagen der Kryptographie

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

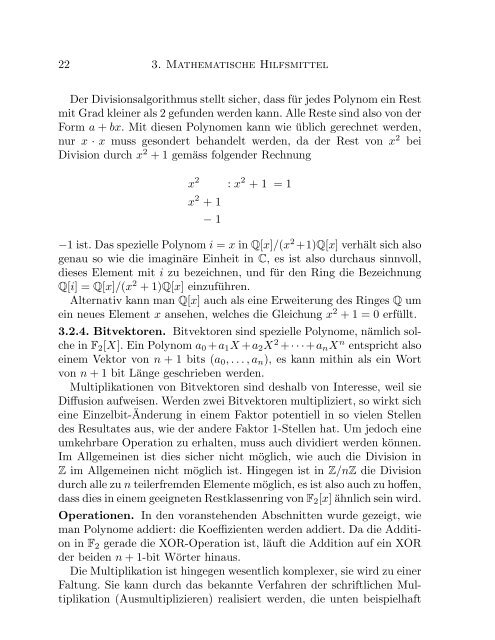

22 3. <strong>Mathematische</strong> HilfsmittelDer Divisionsalgorithmus stellt sicher, dass für jedes Polynom ein Restmit Grad kleiner als 2 gefunden werden kann. Alle Reste sind also von <strong>der</strong>Form a + bx. Mit diesen Polynomen kann wie üblich gerechnet werden,nur x · x muss geson<strong>der</strong>t behandelt werden, da <strong>der</strong> Rest von x 2 beiDivision durch x 2 + 1 gemäss folgen<strong>der</strong> Rechnungx 2 : x 2 + 1 = 1x 2 + 1− 1−1 ist. Das spezielle Polynom i = x in Q[x]/(x 2 +1)Q[x] verhält sich alsogenau so wie die imaginäre Einheit in C, es ist also durchaus sinnvoll,dieses Element mit i zu bezeichnen, und für den Ring die BezeichnungQ[i] = Q[x]/(x 2 + 1)Q[x] einzuführen.Alternativ kann man Q[x] auch als eine Erweiterung des Ringes Q umein neues Element x ansehen, welches die Gleichung x 2 + 1 = 0 erfüllt.3.2.4. Bitvektoren. Bitvektoren sind spezielle Polynome, nämlich solchein F 2 [X]. Ein Polynom a 0 +a 1 X +a 2 X 2 +· · ·+a n X n entspricht alsoeinem Vektor von n + 1 bits (a 0 , . . . , a n ), es kann mithin als ein Wortvon n + 1 bit Länge geschrieben werden.Multiplikationen von Bitvektoren sind deshalb von Interesse, weil sieDiffusion aufweisen. Werden zwei Bitvektoren multipliziert, so wirkt sicheine Einzelbit-Än<strong>der</strong>ung in einem Faktor potentiell in so vielen Stellendes Resultates aus, wie <strong>der</strong> an<strong>der</strong>e Faktor 1-Stellen hat. Um jedoch eineumkehrbare Operation zu erhalten, muss auch dividiert werden können.Im Allgemeinen ist dies sicher nicht möglich, wie auch die Division inZ im Allgemeinen nicht möglich ist. Hingegen ist in Z/nZ die Divisiondurch alle zu n teilerfremden Elemente möglich, es ist also auch zu hoffen,dass dies in einem geeigneten Restklassenring von F 2 [x] ähnlich sein wird.Operationen. In den voranstehenden Abschnitten wurde gezeigt, wieman Polynome addiert: die Koeffizienten werden addiert. Da die Additionin F 2 gerade die XOR-Operation ist, läuft die Addition auf ein XOR<strong>der</strong> beiden n + 1-bit Wörter hinaus.Die Multiplikation ist hingegen wesentlich komplexer, sie wird zu einerFaltung. Sie kann durch das bekannte Verfahren <strong>der</strong> schriftlichen Multiplikation(Ausmultiplizieren) realisiert werden, die unten beispielhaft