Mathematische Grundlagen der Kryptographie

Mathematische Grundlagen der Kryptographie

Mathematische Grundlagen der Kryptographie

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

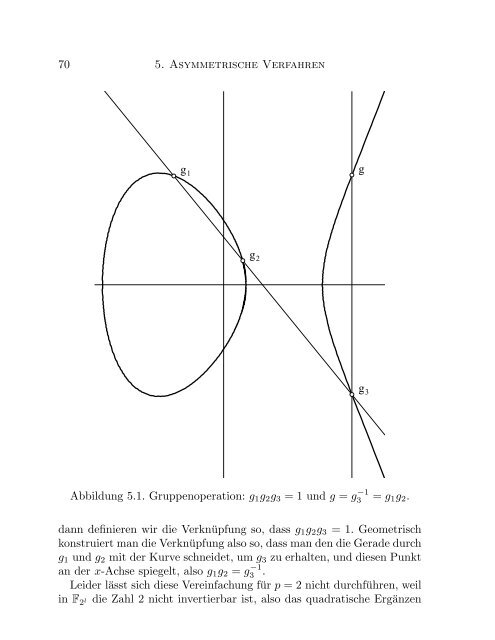

70 5. Asymmetrische Verfahreng 1g 2g 3gAbbildung 5.1. Gruppenoperation: g 1 g 2 g 3 = 1 und g = g −13 = g 1 g 2 .dann definieren wir die Verknüpfung so, dass g 1 g 2 g 3 = 1. Geometrischkonstruiert man die Verknüpfung also so, dass man den die Gerade durchg 1 und g 2 mit <strong>der</strong> Kurve schneidet, um g 3 zu erhalten, und diesen Punktan <strong>der</strong> x-Achse spiegelt, also g 1 g 2 = g3 −1 .Lei<strong>der</strong> lässt sich diese Vereinfachung für p = 2 nicht durchführen, weilin F 2 l die Zahl 2 nicht invertierbar ist, also das quadratische Ergänzen