Mathematische Grundlagen der Kryptographie

Mathematische Grundlagen der Kryptographie

Mathematische Grundlagen der Kryptographie

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

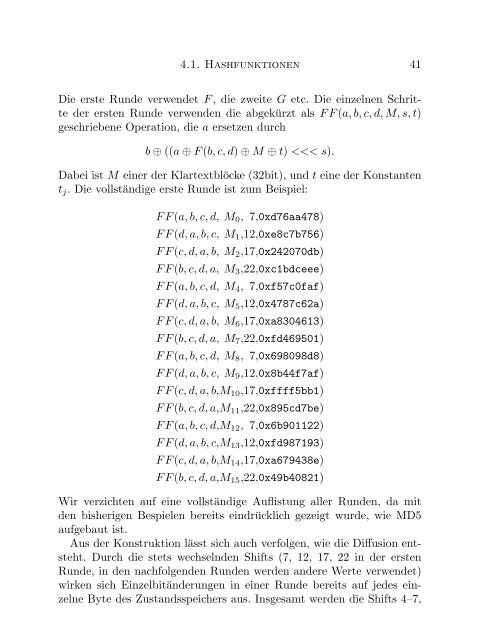

4.1. Hashfunktionen 41Die erste Runde verwendet F , die zweite G etc. Die einzelnen Schritte<strong>der</strong> ersten Runde verwenden die abgekürzt als F F (a, b, c, d, M, s, t)geschriebene Operation, die a ersetzen durchb ⊕ ((a ⊕ F (b, c, d) ⊕ M ⊕ t)