2024-1-3-oebm-der-osterreichische-baustoffmarkt - CO² ZERO

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

THEMA<br />

CYBER SECURITY<br />

WO BEGINNEN UND WO AUFHÖ-<br />

REN?<br />

Bei <strong>der</strong> Planung und Umsetzung von<br />

Sicherheitsmaßnahmen tauchen in <strong>der</strong><br />

Praxis immer wie<strong>der</strong> folgende Fragen<br />

auf:<br />

- Was ist ein „angemessenes Schutzniveau“?<br />

- Reichen die bereits ergriffenen Maßnahmen<br />

aus?<br />

- Wo soll man hier beginnen und wo<br />

aufhören, wenn hun<strong>der</strong>tprozentige<br />

Sicherheit ohnehin nicht erreichbar<br />

ist?<br />

Da es Sicherheit nicht zum Nulltarif<br />

gibt, und 100 % nicht erreichbar sind,<br />

stellt sich oft die Frage, wo das angemessene<br />

Verhältnis zwischen Kosten und<br />

Nutzen liegt, um Maßnahmen noch<br />

wirtschaftlich rechtfertigen zu können<br />

und im hoffentlich nie eintretenden Anlassfall<br />

sich nicht dem Vorwurf <strong>der</strong> Vernachlässigung<br />

von Pflichten auszusetzen.<br />

Eine Institution, die sich diesen Fragen<br />

sehr intensiv widmet, ist das deutsche<br />

Bundesamt für Sicherheit in <strong>der</strong> Informationstechnik<br />

(BSI). Es pflegt u.a.<br />

die BSI-Standards 200-1 bis 200-4 sowie<br />

das „IT Grundschutz Kompendium“,<br />

welche sich gemeinsam als „IT-Grundschutz“<br />

zum Standardleitfaden für Informationssicherheit<br />

etabliert haben.<br />

Selbstauferlegtes Ziel ist es, „einen angemessenen<br />

Schutz für alle Informationen<br />

einer Institution zu erreichen“. Der<br />

ganzheitliche Ansatz deckt dabei die „organisatorischen,<br />

personellen, infrastrukturellen<br />

und technischen Sicherheitsanfor<strong>der</strong>ungen“<br />

ab, mit dem Zweck, ein<br />

Sicherheitsniveau zu erreichen, „das für<br />

den jeweiligen Schutzbedarf angemessen<br />

und ausreichend ist, um institutionsrelevante<br />

Informationen zu schützen“ [1] .<br />

IT-GRUNDSCHUTZ ALS LEITFADEN<br />

Das Grundschutz-Modell besteht in <strong>der</strong><br />

aktuellen Fassung aus insgesamt 111<br />

Bausteinen, die in 10 Schichten unterteilt<br />

sind. Dabei wird zwischen „Prozessbausteinen“<br />

und „Systembausteinen“<br />

unterschieden. Insbeson<strong>der</strong>e die IT-<br />

Grundschutz-Methodik gem. BSI-Standard<br />

200-2 und das IT-Grundschutz-<br />

Kompendium bieten hier wertvolle<br />

Hilfestellungen, um ein Managementsystem<br />

für die Informationssicherheit<br />

aufzubauen. Begleitend zu den Standards<br />

und dem Grundschutz-Kompendium<br />

werden vom BSI auf <strong>der</strong> Website<br />

des IT-Grundschutzes [3] u.a. Checklisten<br />

mit Soll- und Muss-Kriterien angeboten.<br />

Weiters werden u.a. Kreuzreferenztabellen<br />

angeboten, die jeweils die Bedrohungen<br />

des Gefahrenkataloges den<br />

jeweiligen Anfor<strong>der</strong>ungen <strong>der</strong> Bausteine<br />

gegenüberstellen, was einen guten Überblick<br />

über mögliche Risiken bietet.<br />

Dabei spielt es keine Rolle, ob ein bereits<br />

bestehen<strong>der</strong> Informationsverbund<br />

in Form eines Soll-Ist-Vergleiches überprüft<br />

werden soll, o<strong>der</strong> ob das Modell<br />

für einen zu planenden Verbund als Entwicklungskonzept<br />

die Sicherheitsanfor<strong>der</strong>ungen<br />

vorgibt; in beiden Fällen werden<br />

unverzichtbare Hilfsmittel geboten,<br />

um entsprechende Schutzmaßnahmen<br />

im Überblick zu behalten und umzusetzen.<br />

In <strong>der</strong> kommenden Ausgabe werden<br />

wir näher auf die Details des IT-Grundschutzes<br />

und die Anwendbarkeit zur<br />

Evaluierung bzw. Planung von Informationsverbünden<br />

eingehen.<br />

y<br />

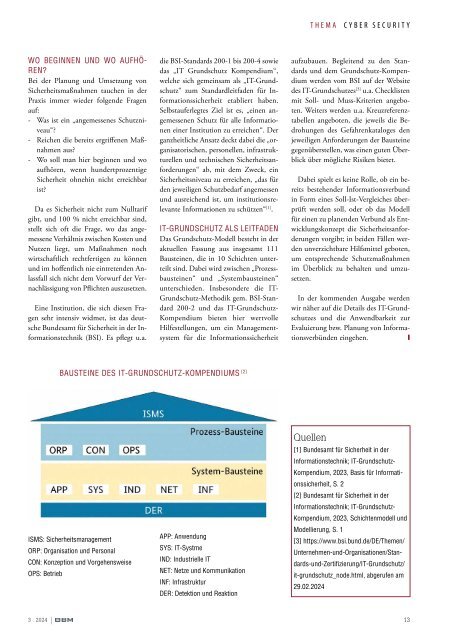

BAUSTEINE DES IT-GRUNDSCHUTZ-KOMPENDIUMS [2]<br />

ISMS: Sicherheitsmanagement<br />

ORP: Organisation und Personal<br />

CON: Konzeption und Vorgehensweise<br />

OPS: Betrieb<br />

APP: Anwendung<br />

SYS: IT-Systme<br />

IND: Industrielle IT<br />

NET: Netze und Kommunikation<br />

INF: Infrastruktur<br />

DER: Detektion und Reaktion<br />

Quellen<br />

[1] Bundesamt für Sicherheit in <strong>der</strong><br />

Informationstechnik; IT-Grundschutz-<br />

Kompendium, 2023, Basis für Informationssicherheit,<br />

S. 2<br />

[2] Bundesamt für Sicherheit in <strong>der</strong><br />

Informationstechnik; IT-Grundschutz-<br />

Kompendium, 2023, Schichtenmodell und<br />

Modellierung, S. 1<br />

[3] https://www.bsi.bund.de/DE/Themen/<br />

Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/<br />

it-grundschutz_node.html, abgerufen am<br />

29.02.<strong>2024</strong><br />

3 . <strong>2024</strong> | 13