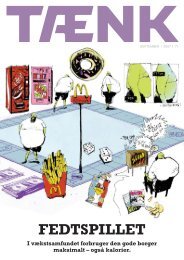

Download bogen De overvågede gratis her (pdf) - Tænk

Download bogen De overvågede gratis her (pdf) - Tænk

Download bogen De overvågede gratis her (pdf) - Tænk

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

en såkaldt entreprise-arkitektur – skal man sikre, at informationerne i et system forbliver<br />

i systemet selv. I et enkeltstående system kan der være fuld kontrol over hvilke data, der<br />

vises på givne tidspunkter, og man kan derfor sikre beskyttelsen af, at der kun vises de<br />

relevante informationer ved den pågældende sagsbehandling.<br />

Med sammenhængende systemer – hvor informationer i ét system anvendes i andre<br />

systemer – kan den, der sender informationer, ikke vide, hvad disse informationer vil<br />

blive brugt til. <strong>De</strong>rfor kan den, der sender informationer til andre, ikke beskytte disse<br />

informationer mod afsløring.<br />

<strong>De</strong>t enkle svar er, at så sender man ikke informationerne. <strong>De</strong>t er ikke det samme, som<br />

at systemer ikke må eller skal samarbejde – men det betyder, at en del af behandlingen<br />

af informationerne sker i det afgivne system – og hvis dette ikke er muligt, at der stilles<br />

krav til modtageren.<br />

<strong>De</strong> informationer, der så afgives, kan enten være gjort anonyme, så de ikke er personhenførbare,<br />

eller være forbehandlede, så det kun er de informationer, som det modtagne<br />

system skal bruge, der afgives.<br />

I de tilfælde, hvor det er specifikke informationer, der er brug for i et modtagende<br />

system, er det vigtigt, at informationerne kun udleveres til netop den sagsbehandler, der<br />

skal bruge dem i en konkret sagsbehandling – og at det sikres, at disse informationer<br />

ikke kommer andre steder hen.<br />

<strong>De</strong>r er en lang række andre teknologier, som kan anvendes til at sikre den enkeltes<br />

privatlivs-fred. Her kan i flæng nævnes rollebaserede adgange, pseudonymitet, forbundethedsanalyser,<br />

etc., som alle er teknikker, der kan anvendes til at sikre privatlivet<br />

bedre. <strong>De</strong> er nævnt <strong>her</strong> for at illustrere, at der ikke er langt fra primitive privatlivsudstillende<br />

metoder og til at anvende intelligente privatlivs beskyttende metoder.<br />

<strong>De</strong>t handler mest af alt om omtanke, når systemerne designes – og at alle parter tager<br />

ansvar for privatlivsbeskyttelse ved skabelsen af nye IT-systemer.<br />

<strong>De</strong>t er dybest set i vores alle sammens interesse.<br />

fire eksempler<br />

Patientjournaler:<br />

En patientjournal er naturligvis fortrolig information om den enkelte patient, og papirjournalen<br />

behandles derfor fortroligt med påskrift om, hvem der må få – og har fået –<br />

adgang til informationerne.<br />

Naturligvis er det muligt, at en sundhedsfaglig medarbejder kigger i en tilfældig papirjournal<br />

uden fagligt formål – men det vil være tidskrævende og med lille chance for<br />

gevinst, dersom vedkommende søger personfølsomme informationer om en bestemt<br />

person. <strong>De</strong>suden er der en væsentlig risiko for afsløring, når personen står med den<br />

fysiske journal i hånden, og kollegerne kommer forbi.<br />

<strong>De</strong>t er nærliggende at tænke, at de sikkerhedsforanstaltninger, der anvendes på en<br />

papirjournal, også er tilstrækkelige ved en elektronisk journal. Men desværre er det<br />

langt fra tilstrækkeligt, når man skal beskytte borgernes privatliv i elektroniske patientjournaler.<br />

Med en elektronisk patientjournal er tidsforbruget ved at gennemsøge informatio-<br />

90