Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Sicherheit</strong> <strong>von</strong> <strong>SAP</strong> <strong>in</strong> <strong>Bezug</strong> <strong>auf</strong> <strong>neue</strong> <strong>Technologien</strong><br />

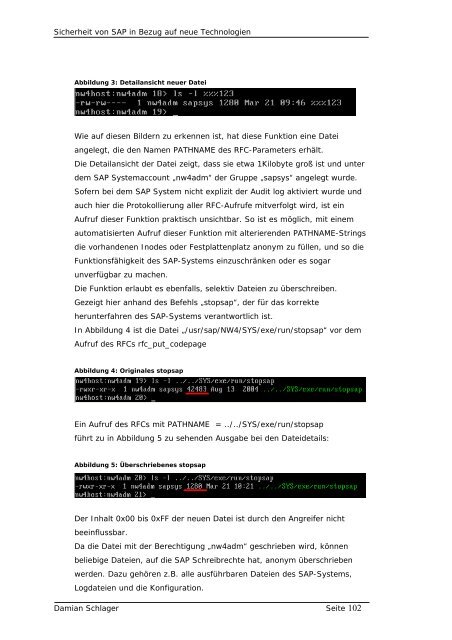

Abbildung 3: Detailansicht <strong>neue</strong>r Datei<br />

Wie <strong>auf</strong> diesen Bildern zu erkennen ist, hat diese Funktion e<strong>in</strong>e Datei<br />

angelegt, die den Namen PATHNAME des RFC-Parameters erhält.<br />

Die Detailansicht der Datei zeigt, dass sie etwa 1Kilobyte groß ist und unter<br />

dem <strong>SAP</strong> Systemaccount „nw4adm“ der Gruppe „sapsys“ angelegt wurde.<br />

Sofern bei dem <strong>SAP</strong> System nicht explizit der Audit log aktiviert wurde und<br />

auch hier die Protokollierung aller RFC-Aufrufe mitverfolgt wird, ist e<strong>in</strong><br />

Aufruf dieser Funktion praktisch unsichtbar. So ist es möglich, mit e<strong>in</strong>em<br />

automatisierten Aufruf dieser Funktion mit alterierenden PATHNAME-Str<strong>in</strong>gs<br />

die vorhandenen Inodes oder Festplattenplatz anonym zu füllen, und so die<br />

Funktionsfähigkeit des <strong>SAP</strong>-Systems e<strong>in</strong>zuschränken oder es sogar<br />

unverfügbar zu machen.<br />

Die Funktion erlaubt es ebenfalls, selektiv Dateien zu überschreiben.<br />

Gezeigt hier anhand des Befehls „stopsap“, der für das korrekte<br />

herunterfahren des <strong>SAP</strong>-Systems verantwortlich ist.<br />

In Abbildung 4 ist die Datei „/usr/sap/NW4/SYS/exe/run/stopsap“ vor dem<br />

Aufruf des RFCs rfc_put_codepage<br />

Abbildung 4: Orig<strong>in</strong>ales stopsap<br />

E<strong>in</strong> Aufruf des RFCs mit PATHNAME = ../../SYS/exe/run/stopsap<br />

führt zu <strong>in</strong> Abbildung 5 zu sehenden Ausgabe bei den Dateidetails:<br />

Abbildung 5: Überschriebenes stopsap<br />

Der Inhalt 0x00 bis 0xFF der <strong>neue</strong>n Datei ist durch den Angreifer nicht<br />

bee<strong>in</strong>flussbar.<br />

Da die Datei mit der Berechtigung „nw4adm“ geschrieben wird, können<br />

beliebige Dateien, <strong>auf</strong> die <strong>SAP</strong> Schreibrechte hat, anonym überschrieben<br />

werden. Dazu gehören z.B. alle ausführbaren Dateien des <strong>SAP</strong>-Systems,<br />

Logdateien und die Konfiguration.<br />

Damian Schlager Seite 102