Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Sicherheit</strong> <strong>von</strong> <strong>SAP</strong> <strong>in</strong> <strong>Bezug</strong> <strong>auf</strong> <strong>neue</strong> <strong>Technologien</strong><br />

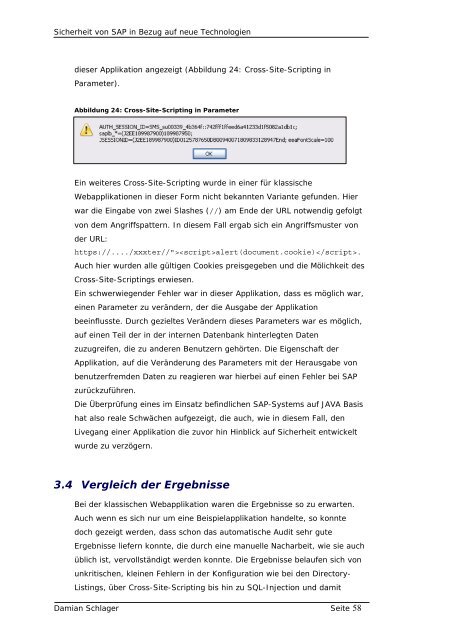

dieser Applikation angezeigt (Abbildung 24: Cross-Site-Script<strong>in</strong>g <strong>in</strong><br />

Parameter).<br />

Abbildung 24: Cross-Site-Script<strong>in</strong>g <strong>in</strong> Parameter<br />

E<strong>in</strong> weiteres Cross-Site-Script<strong>in</strong>g wurde <strong>in</strong> e<strong>in</strong>er für klassische<br />

Webapplikationen <strong>in</strong> dieser Form nicht bekannten Variante gefunden. Hier<br />

war die E<strong>in</strong>gabe <strong>von</strong> zwei Slashes (//) am Ende der URL notwendig gefolgt<br />

<strong>von</strong> dem Angriffspattern. In diesem Fall ergab sich e<strong>in</strong> Angriffsmuster <strong>von</strong><br />

der URL:<br />

https://..../xxxter//">alert(document.cookie).<br />

Auch hier wurden alle gültigen Cookies preisgegeben und die Mölichkeit des<br />

Cross-Site-Script<strong>in</strong>gs erwiesen.<br />

E<strong>in</strong> schwerwiegender Fehler war <strong>in</strong> dieser Applikation, dass es möglich war,<br />

e<strong>in</strong>en Parameter zu verändern, der die Ausgabe der Applikation<br />

bee<strong>in</strong>flusste. Durch gezieltes Verändern dieses Parameters war es möglich,<br />

<strong>auf</strong> e<strong>in</strong>en Teil der <strong>in</strong> der <strong>in</strong>ternen Datenbank h<strong>in</strong>terlegten Daten<br />

zuzugreifen, die zu anderen Benutzern gehörten. Die Eigenschaft der<br />

Applikation, <strong>auf</strong> die Veränderung des Parameters mit der Herausgabe <strong>von</strong><br />

benutzerfremden Daten zu reagieren war hierbei <strong>auf</strong> e<strong>in</strong>en Fehler bei <strong>SAP</strong><br />

zurückzuführen.<br />

Die Überprüfung e<strong>in</strong>es im E<strong>in</strong>satz bef<strong>in</strong>dlichen <strong>SAP</strong>-Systems <strong>auf</strong> JAVA Basis<br />

hat also reale Schwächen <strong>auf</strong>gezeigt, die auch, wie <strong>in</strong> diesem Fall, den<br />

Livegang e<strong>in</strong>er Applikation die zuvor h<strong>in</strong> H<strong>in</strong>blick <strong>auf</strong> <strong>Sicherheit</strong> entwickelt<br />

wurde zu verzögern.<br />

3.4 Vergleich der Ergebnisse<br />

Bei der klassischen Webapplikation waren die Ergebnisse so zu erwarten.<br />

Auch wenn es sich nur um e<strong>in</strong>e Beispielapplikation handelte, so konnte<br />

doch gezeigt werden, dass schon das automatische Audit sehr gute<br />

Ergebnisse liefern konnte, die durch e<strong>in</strong>e manuelle Nacharbeit, wie sie auch<br />

üblich ist, vervollständigt werden konnte. Die Ergebnisse bel<strong>auf</strong>en sich <strong>von</strong><br />

unkritischen, kle<strong>in</strong>en Fehlern <strong>in</strong> der Konfiguration wie bei den Directory-<br />

List<strong>in</strong>gs, über Cross-Site-Script<strong>in</strong>g bis h<strong>in</strong> zu SQL-Injection und damit<br />

Damian Schlager Seite 58