Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Sicherheit</strong> <strong>von</strong> <strong>SAP</strong> <strong>in</strong> <strong>Bezug</strong> <strong>auf</strong> <strong>neue</strong> <strong>Technologien</strong><br />

Zusätzlich sollten und werden auch <strong>in</strong> zunehmendem Maße spezielle<br />

Webapplikationsfirewalls e<strong>in</strong>gesetzt, die dem trotz der Paketfilter<br />

bestehendem Port 80 Problem entgegen wirken.<br />

<strong>Sicherheit</strong>sarchitektur <strong>SAP</strong><br />

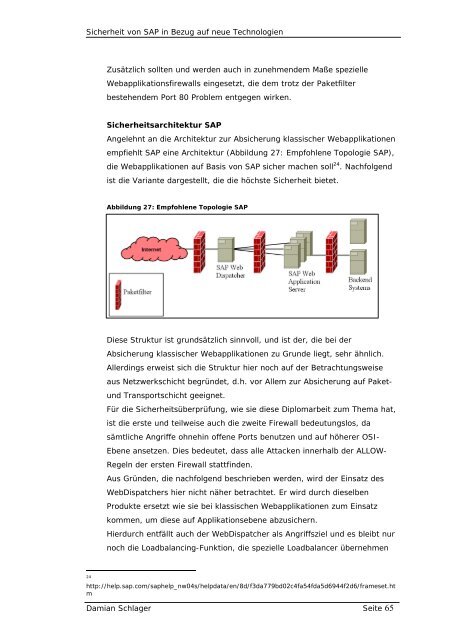

Angelehnt an die Architektur zur Absicherung klassischer Webapplikationen<br />

empfiehlt <strong>SAP</strong> e<strong>in</strong>e Architektur (Abbildung 27: Empfohlene Topologie <strong>SAP</strong>),<br />

die Webapplikationen <strong>auf</strong> Basis <strong>von</strong> <strong>SAP</strong> sicher machen soll 24 . Nachfolgend<br />

ist die Variante dargestellt, die die höchste <strong>Sicherheit</strong> bietet.<br />

Abbildung 27: Empfohlene Topologie <strong>SAP</strong><br />

Diese Struktur ist grundsätzlich s<strong>in</strong>nvoll, und ist der, die bei der<br />

Absicherung klassischer Webapplikationen zu Grunde liegt, sehr ähnlich.<br />

Allerd<strong>in</strong>gs erweist sich die Struktur hier noch <strong>auf</strong> der Betrachtungsweise<br />

aus Netzwerkschicht begründet, d.h. vor Allem zur Absicherung <strong>auf</strong> Paketund<br />

Transportschicht geeignet.<br />

Für die <strong>Sicherheit</strong>süberprüfung, wie sie diese Diplomarbeit zum Thema hat,<br />

ist die erste und teilweise auch die zweite Firewall bedeutungslos, da<br />

sämtliche Angriffe ohneh<strong>in</strong> offene Ports benutzen und <strong>auf</strong> höherer OSI-<br />

Ebene ansetzen. Dies bedeutet, dass alle Attacken <strong>in</strong>nerhalb der ALLOW-<br />

Regeln der ersten Firewall stattf<strong>in</strong>den.<br />

Aus Gründen, die nachfolgend beschrieben werden, wird der E<strong>in</strong>satz des<br />

WebDispatchers hier nicht näher betrachtet. Er wird durch dieselben<br />

Produkte ersetzt wie sie bei klassischen Webapplikationen zum E<strong>in</strong>satz<br />

kommen, um diese <strong>auf</strong> Applikationsebene abzusichern.<br />

Hierdurch entfällt auch der WebDispatcher als Angriffsziel und es bleibt nur<br />

noch die Loadbalanc<strong>in</strong>g-Funktion, die spezielle Loadbalancer übernehmen<br />

24<br />

http://help.sap.com/saphelp_nw04s/helpdata/en/8d/f3da779bd02c4fa54fda5d6944f2d6/frameset.ht<br />

m<br />

Damian Schlager Seite 65