Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Sicherheit</strong> <strong>von</strong> <strong>SAP</strong> <strong>in</strong> <strong>Bezug</strong> <strong>auf</strong> <strong>neue</strong> <strong>Technologien</strong><br />

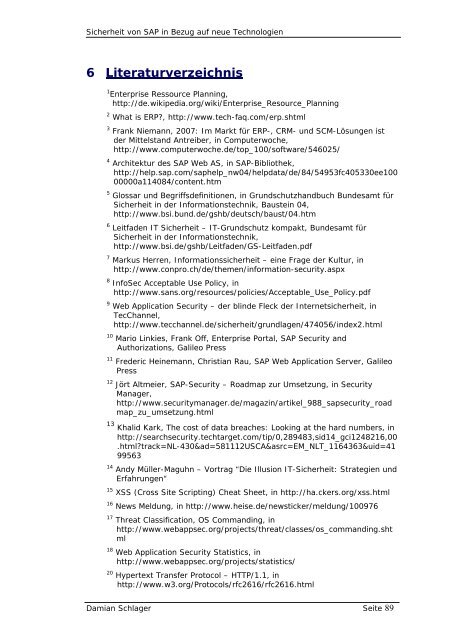

6 Literaturverzeichnis<br />

1 Enterprise Ressource Plann<strong>in</strong>g,<br />

http://de.wikipedia.org/wiki/Enterprise_Resource_Plann<strong>in</strong>g<br />

2 What is ERP?, http://www.tech-faq.com/erp.shtml<br />

3 Frank Niemann, 2007: Im Markt für ERP-, CRM- und SCM-Lösungen ist<br />

der Mittelstand Antreiber, <strong>in</strong> Computerwoche,<br />

http://www.computerwoche.de/top_100/software/546025/<br />

4 Architektur des <strong>SAP</strong> Web AS, <strong>in</strong> <strong>SAP</strong>-Bibliothek,<br />

http://help.sap.com/saphelp_nw04/helpdata/de/84/54953fc405330ee100<br />

00000a114084/content.htm<br />

5 Glossar und Begriffsdef<strong>in</strong>itionen, <strong>in</strong> Grundschutzhandbuch Bundesamt für<br />

<strong>Sicherheit</strong> <strong>in</strong> der Informationstechnik, Bauste<strong>in</strong> 04,<br />

http://www.bsi.bund.de/gshb/deutsch/baust/04.htm<br />

6 Leitfaden IT <strong>Sicherheit</strong> – IT-Grundschutz kompakt, Bundesamt für<br />

<strong>Sicherheit</strong> <strong>in</strong> der Informationstechnik,<br />

http://www.bsi.de/gshb/Leitfaden/GS-Leitfaden.pdf<br />

7 Markus Herren, Informationssicherheit – e<strong>in</strong>e Frage der Kultur, <strong>in</strong><br />

http://www.conpro.ch/de/themen/<strong>in</strong>formation-security.aspx<br />

8 InfoSec Acceptable Use Policy, <strong>in</strong><br />

http://www.sans.org/resources/policies/Acceptable_Use_Policy.pdf<br />

9 Web Application Security – der bl<strong>in</strong>de Fleck der Internetsicherheit, <strong>in</strong><br />

TecChannel,<br />

http://www.tecchannel.de/sicherheit/grundlagen/474056/<strong>in</strong>dex2.html<br />

10 Mario L<strong>in</strong>kies, Frank Off, Enterprise Portal, <strong>SAP</strong> Security and<br />

Authorizations, Galileo Press<br />

11 Frederic He<strong>in</strong>emann, Christian Rau, <strong>SAP</strong> Web Application Server, Galileo<br />

Press<br />

12 Jört Altmeier, <strong>SAP</strong>-Security – Roadmap zur Umsetzung, <strong>in</strong> Security<br />

Manager,<br />

http://www.securitymanager.de/magaz<strong>in</strong>/artikel_988_sapsecurity_road<br />

map_zu_umsetzung.html<br />

13 Khalid Kark, The cost of data breaches: Look<strong>in</strong>g at the hard numbers, <strong>in</strong><br />

http://searchsecurity.techtarget.com/tip/0,289483,sid14_gci1248216,00<br />

.html?track=NL-430&ad=581112USCA&asrc=EM_NLT_1164363&uid=41<br />

99563<br />

14 Andy Müller-Maguhn – Vortrag “Die Illusion IT-<strong>Sicherheit</strong>: Strategien und<br />

Erfahrungen“<br />

15 XSS (Cross Site Script<strong>in</strong>g) Cheat Sheet, <strong>in</strong> http://ha.ckers.org/xss.html<br />

16 News Meldung, <strong>in</strong> http://www.heise.de/newsticker/meldung/100976<br />

17 Threat Classification, OS Command<strong>in</strong>g, <strong>in</strong><br />

http://www.webappsec.org/projects/threat/classes/os_command<strong>in</strong>g.sht<br />

ml<br />

18 Web Application Security Statistics, <strong>in</strong><br />

http://www.webappsec.org/projects/statistics/<br />

20 Hypertext Transfer Protocol – HTTP/1.1, <strong>in</strong><br />

http://www.w3.org/Protocols/rfc2616/rfc2616.html<br />

Damian Schlager Seite 89