Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Sicherheit</strong> <strong>von</strong> <strong>SAP</strong> <strong>in</strong> <strong>Bezug</strong> <strong>auf</strong> <strong>neue</strong> <strong>Technologien</strong><br />

Die relevanten Zugriffe erfolgten zunächst, durch e<strong>in</strong>en Apache im reverseproxy-Modus<br />

mit mod_security geschützt, <strong>auf</strong> e<strong>in</strong>en <strong>SAP</strong> NetWeaver. Von<br />

e<strong>in</strong>er dort <strong>in</strong>stalllierten Komponente wurden die Anfragen zu e<strong>in</strong>em Apache<br />

mit Tomcat weitergeleitet, <strong>auf</strong> dem wiederum e<strong>in</strong> Plug<strong>in</strong> für diese<br />

zusätzliche <strong>SAP</strong>-Komponente aktiviert war. Als letzter Schritt wurde dann<br />

<strong>auf</strong> e<strong>in</strong>em weiteren <strong>SAP</strong> System die weitere Verarbeitung übernommen und<br />

auch der Zugriff <strong>auf</strong> e<strong>in</strong>e Datenbank vorgenommen, die u.a. sensible<br />

Kundendaten enthielt. Es entstand also e<strong>in</strong>e Architektur, die sich dem<br />

Client als Mischarchitektur <strong>von</strong> <strong>SAP</strong> NetWeaver JAVA und klassischer<br />

Webapplikation über Tomcat darstellte.<br />

Die <strong>in</strong> diesem Beispiel auditierte Applikation war relativ kle<strong>in</strong> und, da <strong>auf</strong><br />

<strong>in</strong>terne <strong>SAP</strong>-Datenbestände zugegriffen wurde, speziell und gründlich<br />

abgesichert, was im Vorfeld ke<strong>in</strong>e große Anzahl an Funden <strong>von</strong><br />

Gefährdungen erwarten ließ. Dennoch zeichnet dieses Beispiel e<strong>in</strong><br />

ernüchterndes Bild <strong>von</strong> der zuvor an e<strong>in</strong>em re<strong>in</strong>en <strong>SAP</strong>-System überprüften<br />

<strong>Sicherheit</strong> <strong>von</strong> Webapplikationen <strong>auf</strong> Basis <strong>von</strong> <strong>SAP</strong>.<br />

Es lassen sich aus dieser Überprüfung vier signifikante Ergebnisse<br />

erkennen, die sich aus falscher Konfiguration des <strong>SAP</strong>-Systems, mögliches<br />

Cross-Site-Script<strong>in</strong>g, und Parameter-Tamper<strong>in</strong>g zusammen setzen.<br />

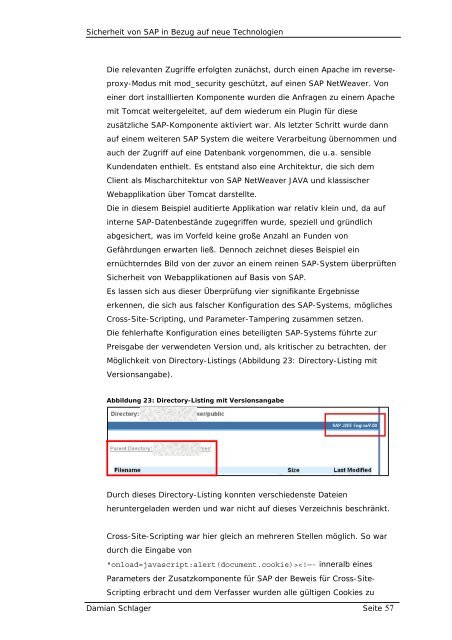

Die fehlerhafte Konfiguration e<strong>in</strong>es beteiligten <strong>SAP</strong>-Systems führte zur<br />

Preisgabe der verwendeten Version und, als kritischer zu betrachten, der<br />

Möglichkeit <strong>von</strong> Directory-List<strong>in</strong>gs (Abbildung 23: Directory-List<strong>in</strong>g mit<br />

Versionsangabe).<br />

Abbildung 23: Directory-List<strong>in</strong>g mit Versionsangabe<br />

Durch dieses Directory-List<strong>in</strong>g konnten verschiedenste Dateien<br />

heruntergeladen werden und war nicht <strong>auf</strong> dieses Verzeichnis beschränkt.<br />

Cross-Site-Script<strong>in</strong>g war hier gleich an mehreren Stellen möglich. So war<br />

durch die E<strong>in</strong>gabe <strong>von</strong><br />

"onload=javascript:alert(document.cookie)>