Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Sicherheit von SAP in Bezug auf neue Technologien

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Sicherheit</strong> <strong>von</strong> <strong>SAP</strong> <strong>in</strong> <strong>Bezug</strong> <strong>auf</strong> <strong>neue</strong> <strong>Technologien</strong><br />

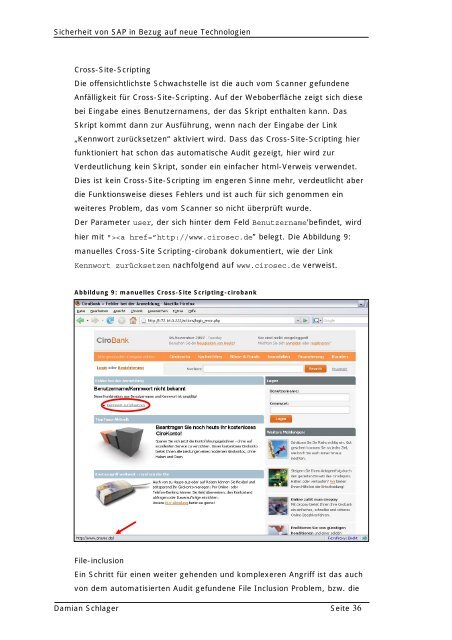

Cross-Site-Script<strong>in</strong>g<br />

Die offensichtlichste Schwachstelle ist die auch vom Scanner gefundene<br />

Anfälligkeit für Cross-Site-Script<strong>in</strong>g. Auf der Weboberfläche zeigt sich diese<br />

bei E<strong>in</strong>gabe e<strong>in</strong>es Benutzernamens, der das Skript enthalten kann. Das<br />

Skript kommt dann zur Ausführung, wenn nach der E<strong>in</strong>gabe der L<strong>in</strong>k<br />

„Kennwort zurücksetzen“ aktiviert wird. Dass das Cross-Site-Script<strong>in</strong>g hier<br />

funktioniert hat schon das automatische Audit gezeigt, hier wird zur<br />

Verdeutlichung ke<strong>in</strong> Skript, sonder e<strong>in</strong> e<strong>in</strong>facher html-Verweis verwendet.<br />

Dies ist ke<strong>in</strong> Cross-Site-Script<strong>in</strong>g im engeren S<strong>in</strong>ne mehr, verdeutlicht aber<br />

die Funktionsweise dieses Fehlers und ist auch für sich genommen e<strong>in</strong><br />

weiteres Problem, das vom Scanner so nicht überprüft wurde.<br />

Der Parameter user, der sich h<strong>in</strong>ter dem Feld Benutzername’bef<strong>in</strong>det, wird<br />

hier mit ">