Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Kapitel 2: Grundlagen 5<br />

2. Grundlagen<br />

2.1. Virtualisierung<br />

2.1.1. Der Begriff „Virtualisierung“<br />

Der Begriff „virtuell“ kann bis zum mittelalterlichen Ausdruck „virtualis“<br />

(„Leistung“, „Potenz“, „Effizienz“) zurückverfolgt werden. In der Computerwelt<br />

tauchte der Begriff erstmals 1959 auf und stellt ein nicht physisch existentes, sondern<br />

durch Software dargestelltes Objekt dar. 1<br />

Virtualisierung beschreibt die Abstraktion <strong>von</strong> Ressourcen wie Hardware-,<br />

Software- und logischen Komponenten, wie beispielsweise Konfigurationsmerkmale<br />

wie IP- oder MAC-Adressen. Bei der Virtualisierung wird eine logische<br />

Schicht zur Verwaltung und Aufteilung <strong>von</strong> Ressourcen eingefügt. Dadurch wird<br />

eine logische Trennung <strong>von</strong> den tatsächlichen physischen Ressourcen erreicht.<br />

Diese so genannten logischen Ressourcen können nun einzeln und getrennt <strong>von</strong>einander<br />

angesteuert werden. 2<br />

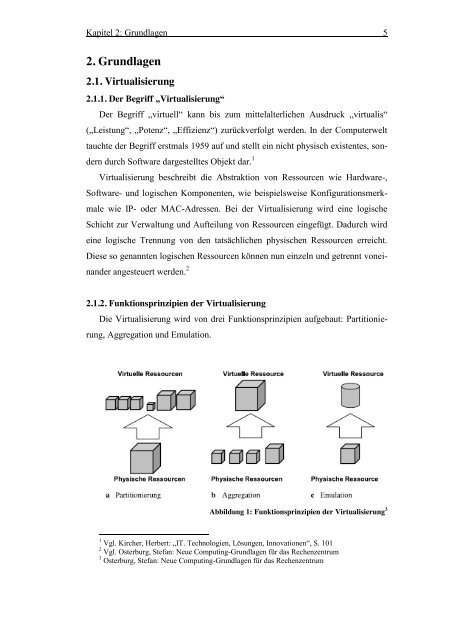

2.1.2. Funktionsprinzipien der Virtualisierung<br />

Die Virtualisierung wird <strong>von</strong> drei Funktionsprinzipien aufgebaut: Partitionierung,<br />

Aggregation und Emulation.<br />

Abbildung 1: Funktionsprinzipien der Virtualisierung 3<br />

1 Vgl. Kircher, Herbert: „IT. Technologien, Lösungen, Innovationen“, S. 101<br />

2 Vgl. Osterburg, Stefan: Neue <strong>Computing</strong>-Grundlagen für das Rechenzentrum<br />

3 Osterburg, Stefan: Neue <strong>Computing</strong>-Grundlagen für das Rechenzentrum