Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

60 Kapitel 3: <strong>Security</strong>-<strong>Analyse</strong> <strong>von</strong> <strong>Cloud</strong>-<strong>Computing</strong><br />

hingewiesen, dass gegenwärtig ein Sicherheitsproblem existiert. Es sollte dem<br />

<strong>Cloud</strong>-Kunden die Möglichkeit gegeben werden, über ein bestehendes Sicherheitsproblem<br />

informiert zu werden, so dass er sich über die Gefahr bewusst ist<br />

und selbst entscheiden kann, ob er seine Systeme für die Dauer des Vorfalls stoppen<br />

möchte.<br />

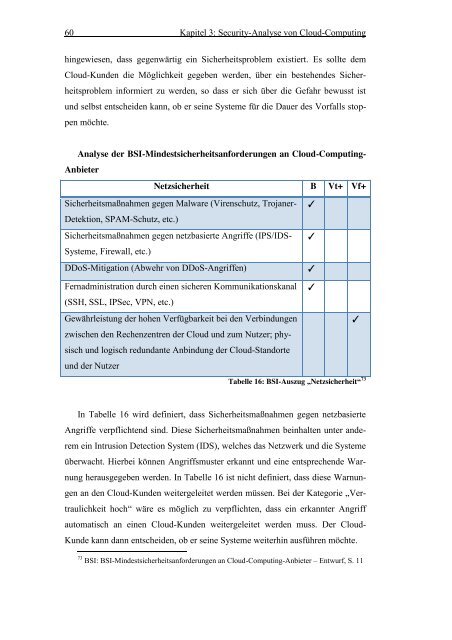

<strong>Analyse</strong> der BSI-Mindestsicherheitsanforderungen an <strong>Cloud</strong>-<strong>Computing</strong>-<br />

Anbieter<br />

Netzsicherheit B Vt+ Vf+<br />

Sicherheitsmaßnahmen gegen Malware (Virenschutz, Trojaner- ✓<br />

Detektion, SPAM-Schutz, etc.)<br />

Sicherheitsmaßnahmen gegen netzbasierte Angriffe (IPS/IDS- ✓<br />

Systeme, Firewall, etc.)<br />

DDoS-Mitigation (Abwehr <strong>von</strong> DDoS-Angriffen)<br />

✓<br />

Fernadministration durch einen sicheren Kommunikationskanal ✓<br />

(SSH, SSL, IPSec, VPN, etc.)<br />

Gewährleistung der hohen Verfügbarkeit bei den Verbindungen<br />

zwischen den Rechenzentren der <strong>Cloud</strong> und zum Nutzer; physisch<br />

und logisch redundante Anbindung der <strong>Cloud</strong>-Standorte<br />

und der Nutzer<br />

✓<br />

Tabelle 16: BSI-Auszug „Netzsicherheit“ 73<br />

In Tabelle 16 wird definiert, dass Sicherheitsmaßnahmen gegen netzbasierte<br />

Angriffe verpflichtend sind. Diese Sicherheitsmaßnahmen beinhalten unter anderem<br />

ein Intrusion Detection System (IDS), welches das Netzwerk und die Systeme<br />

überwacht. Hierbei können Angriffsmuster erkannt und eine entsprechende Warnung<br />

herausgegeben werden. In Tabelle 16 ist nicht definiert, dass diese Warnungen<br />

an den <strong>Cloud</strong>-Kunden weitergeleitet werden müssen. Bei der Kategorie „Vertraulichkeit<br />

hoch“ wäre es möglich zu verpflichten, dass ein erkannter Angriff<br />

automatisch an einen <strong>Cloud</strong>-Kunden weitergeleitet werden muss. Der <strong>Cloud</strong>-<br />

Kunde kann dann entscheiden, ob er seine Systeme weiterhin ausführen möchte.<br />

73 BSI: BSI-Mindestsicherheitsanforderungen an <strong>Cloud</strong>-<strong>Computing</strong>-Anbieter – Entwurf, S. 11