Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

54 Kapitel 3: <strong>Security</strong>-<strong>Analyse</strong> <strong>von</strong> <strong>Cloud</strong>-<strong>Computing</strong><br />

Angriffe <strong>von</strong> dem <strong>Cloud</strong>-Provider erkannt werden müssen oder ob dieser auf externe<br />

Hinweise reagieren soll. Das Kapitel „4.2.1. Gefahr durch Missbrauch <strong>von</strong><br />

<strong>Cloud</strong>-Ressourcen“ behandelt ein Konzept, durch welches ein automatisches System<br />

anomales Verhalten innerhalb der <strong>Cloud</strong> erkennen und den <strong>Cloud</strong>-Provider<br />

darüber informieren kann.<br />

G8 Unbekannte Laufzeitumgebung der virtuellen Maschinen<br />

Zusammenfassung der Gefahr<br />

Durch die Netzanbindung bei <strong>Cloud</strong>-<strong>Computing</strong> ist es möglich, virtuelle Maschinen<br />

in unterschiedlichen Rechenzentren zu migrieren. Ein <strong>Cloud</strong>-Kunde kann<br />

somit nicht sicher sagen, in welcher Laufzeitumgebung seine virtuelle Maschine<br />

sich befindet. Eine virtuelle Maschine könnte an einen Drittanbieter ausgelagert<br />

werden, welcher unbekannte oder gar keine Sicherheitskriterien erfüllt oder anderen<br />

länderspezifischen Datenschutzgesetzen unterstellt ist.<br />

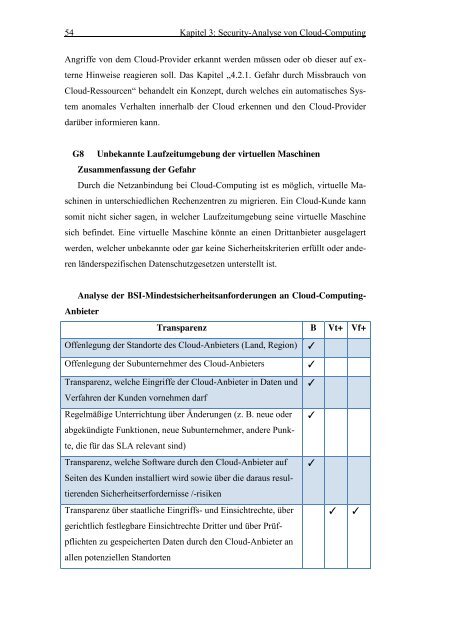

<strong>Analyse</strong> der BSI-Mindestsicherheitsanforderungen an <strong>Cloud</strong>-<strong>Computing</strong>-<br />

Anbieter<br />

Transparenz B Vt+ Vf+<br />

Offenlegung der Standorte des <strong>Cloud</strong>-Anbieters (Land, Region)<br />

Offenlegung der Subunternehmer des <strong>Cloud</strong>-Anbieters<br />

Transparenz, welche Eingriffe der <strong>Cloud</strong>-Anbieter in Daten und<br />

Verfahren der Kunden vornehmen darf<br />

Regelmäßige Unterrichtung über Änderungen (z. B. neue oder<br />

abgekündigte Funktionen, neue Subunternehmer, andere Punkte,<br />

die für das SLA relevant sind)<br />

Transparenz, welche Software durch den <strong>Cloud</strong>-Anbieter auf<br />

Seiten des Kunden installiert wird sowie über die daraus resultierenden<br />

Sicherheitserfordernisse /-risiken<br />

Transparenz über staatliche Eingriffs- und Einsichtrechte, über<br />

gerichtlich festlegbare Einsichtrechte Dritter und über Prüfpflichten<br />

zu gespeicherten Daten durch den <strong>Cloud</strong>-Anbieter an<br />

allen potenziellen Standorten<br />

✓<br />

✓<br />

✓<br />

✓<br />

✓<br />

✓<br />

✓