Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

72 Kapitel 4: Architektur zur Lösung der Gefahren des <strong>Cloud</strong>-<strong>Computing</strong><br />

so lange Zeitverzögerungen geben, bis das vTPM erfolgreich auf die Zielplattform<br />

übertragen wurde und seinen normalen Betrieb wieder aufgenommen hat. 87<br />

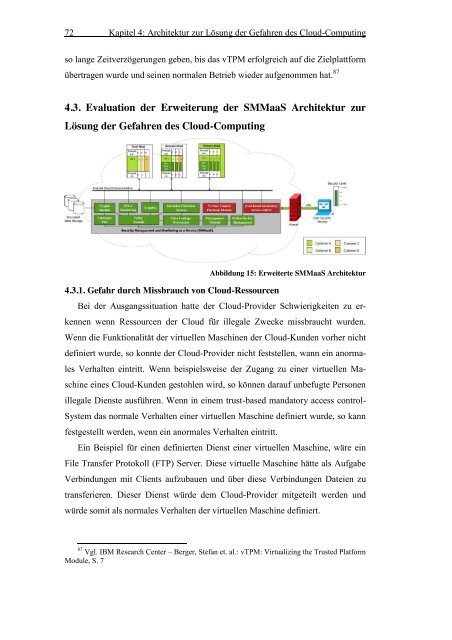

4.3. Evaluation der Erweiterung der SMMaaS Architektur zur<br />

Lösung der Gefahren des <strong>Cloud</strong>-<strong>Computing</strong><br />

Abbildung 15: Erweiterte SMMaaS Architektur<br />

4.3.1. Gefahr durch Missbrauch <strong>von</strong> <strong>Cloud</strong>-Ressourcen<br />

Bei der Ausgangssituation hatte der <strong>Cloud</strong>-Provider Schwierigkeiten zu erkennen<br />

wenn Ressourcen der <strong>Cloud</strong> für illegale Zwecke missbraucht wurden.<br />

Wenn die Funktionalität der virtuellen Maschinen der <strong>Cloud</strong>-Kunden vorher nicht<br />

definiert wurde, so konnte der <strong>Cloud</strong>-Provider nicht feststellen, wann ein anormales<br />

Verhalten eintritt. Wenn beispielsweise der Zugang zu einer virtuellen Maschine<br />

eines <strong>Cloud</strong>-Kunden gestohlen wird, so können darauf unbefugte Personen<br />

illegale Dienste ausführen. Wenn in einem trust-based mandatory access control-<br />

System das normale Verhalten einer virtuellen Maschine definiert wurde, so kann<br />

festgestellt werden, wenn ein anormales Verhalten eintritt.<br />

Ein Beispiel für einen definierten Dienst einer virtuellen Maschine, wäre ein<br />

File Transfer Protokoll (FTP) Server. Diese virtuelle Maschine hätte als Aufgabe<br />

Verbindungen mit Clients aufzubauen und über diese Verbindungen Dateien zu<br />

transferieren. Dieser Dienst würde dem <strong>Cloud</strong>-Provider mitgeteilt werden und<br />

würde somit als normales Verhalten der virtuellen Maschine definiert.<br />

87 Vgl. IBM Research Center – Berger, Stefan et. al.: vTPM: Virtualizing the Trusted Platform<br />

Module, S. 7