Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Kapitel 3: <strong>Security</strong>-<strong>Analyse</strong> <strong>von</strong> <strong>Cloud</strong>-<strong>Computing</strong> 57<br />

zum Beispiel eine Explosion oder Feuer in einem Rechenzentrum das andere Rechenzentrum<br />

nicht beeinflussen kann.<br />

Das BSI definiert jedoch keine Möglichkeiten, dass diese physischen Sicherheitsmaßnahmen<br />

<strong>von</strong> den <strong>Cloud</strong>-Kunden überprüft werden können. Hierfür könnte<br />

definiert werden, dass das Rechenzentrum entweder <strong>von</strong> den <strong>Cloud</strong>-Kunden<br />

persönlich besichtigt werden kann oder dass die physischen Sicherheitsmaßnahmen<br />

des Rechenzentrums <strong>von</strong> unabhängigen Parteien überprüft werden können.<br />

G11 Unbekannte Sicherheitsmechanismen<br />

Zusammenfassung der Gefahr<br />

Bei dem Einsatz <strong>von</strong> <strong>Cloud</strong>-<strong>Computing</strong> sind die eingesetzten Sicherheitsmaßnahmen<br />

unbekannt. <strong>Cloud</strong>-Provider legen absichtlich nicht ihre Sicherheitsmaßnahmen<br />

offen, um sich und ihre Kunden vor gezielten Angriffen zu schützen.<br />

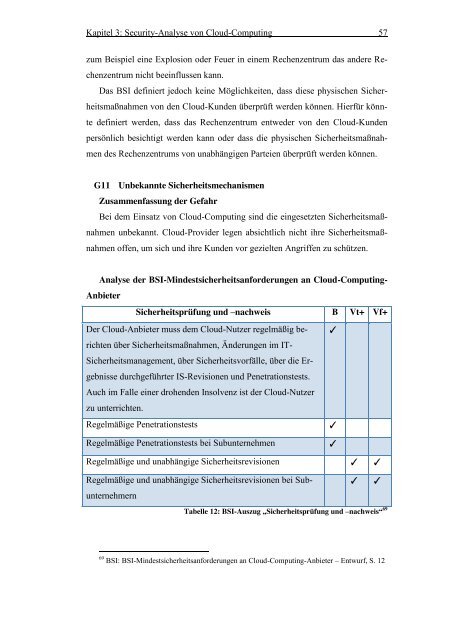

<strong>Analyse</strong> der BSI-Mindestsicherheitsanforderungen an <strong>Cloud</strong>-<strong>Computing</strong>-<br />

Anbieter<br />

Sicherheitsprüfung und –nachweis B Vt+ Vf+<br />

Der <strong>Cloud</strong>-Anbieter muss dem <strong>Cloud</strong>-Nutzer regelmäßig berichten<br />

✓<br />

über Sicherheitsmaßnahmen, Änderungen im IT-<br />

Sicherheitsmanagement, über Sicherheitsvorfälle, über die Ergebnisse<br />

durchgeführter IS-Revisionen und Penetrationstests.<br />

Auch im Falle einer drohenden Insolvenz ist der <strong>Cloud</strong>-Nutzer<br />

zu unterrichten.<br />

Regelmäßige Penetrationstests<br />

✓<br />

Regelmäßige Penetrationstests bei Subunternehmen<br />

✓<br />

Regelmäßige und unabhängige Sicherheitsrevisionen ✓ ✓<br />

Regelmäßige und unabhängige Sicherheitsrevisionen bei Subunternehmern<br />

✓ ✓<br />

Tabelle 12: BSI-Auszug „Sicherheitsprüfung und –nachweis“ 69<br />

69 BSI: BSI-Mindestsicherheitsanforderungen an <strong>Cloud</strong>-<strong>Computing</strong>-Anbieter – Entwurf, S. 12