Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

64 Kapitel 4: Architektur zur Lösung der Gefahren des <strong>Cloud</strong>-<strong>Computing</strong><br />

Schicht „Risk Analysis“ kann nicht technisch gelöst werden und benötigt das<br />

Management des Kunden beziehungsweise des <strong>Cloud</strong>-Providers. Bei der Schicht<br />

„<strong>Security</strong> Guidelines“ wird die Einhaltung <strong>von</strong> gesetzlichen Bestimmungen sichergestellt.<br />

Hierbei werden diese Bestimmungen in Regelwerken definiert. Bei<br />

der Schicht „QoS Monitoring“ wird sichergestellt, dass vertragliche Regelungen,<br />

welche in Service Level Agreements (SLA)s definiert wurden, eingehalten werden.<br />

Hierzu muss diese Schicht auf viele Informationen wie beispielsweise Logging-Daten<br />

Zugriff haben. Diese Informationen ermöglichen es, zu verifizieren<br />

dass die vertraglichen Regelungen erfüllt wurden. Die drei letzten Schichten „Data<br />

Encryption“, „Logging“ und „Encrypted Communication“ sind für die Daten-<br />

bzw. Kommunikationssicherheit verantwortlich. Die Datensicherheit wird<br />

dabei durch Verschlüsselung der Daten sowie das Protokollieren der Datenzugriffe<br />

sichergestellt. Dies wird ermöglicht durch Techniken der Kommunikationsverschlüsselung,<br />

wie beispielsweise SSL und VPN. 79<br />

4.1.2. Module der SMMaaS Architektur<br />

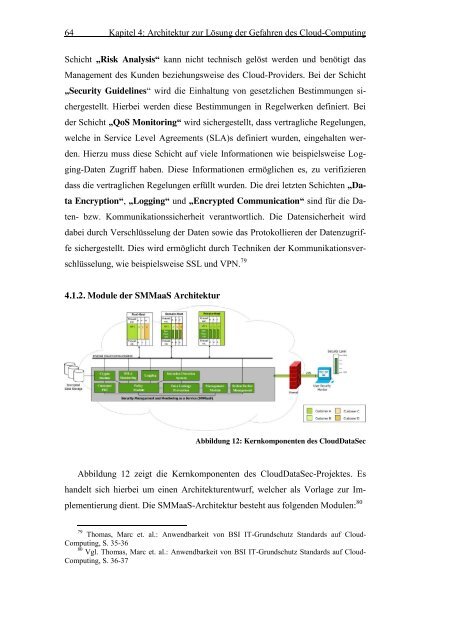

Abbildung 12: Kernkomponenten des <strong>Cloud</strong>DataSec<br />

Abbildung 12 zeigt die Kernkomponenten des <strong>Cloud</strong>DataSec-Projektes. Es<br />

handelt sich hierbei um einen Architekturentwurf, welcher als Vorlage zur Implementierung<br />

dient. Die SMMaaS-Architektur besteht aus folgenden Modulen: 80<br />

79 Thomas, Marc et. al.: Anwendbarkeit <strong>von</strong> BSI IT-Grundschutz Standards auf <strong>Cloud</strong>-<br />

<strong>Computing</strong>, S. 35-36<br />

80 Vgl. Thomas, Marc et. al.: Anwendbarkeit <strong>von</strong> BSI IT-Grundschutz Standards auf <strong>Cloud</strong>-<br />

<strong>Computing</strong>, S. 36-37