Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Security-Analyse von Cloud-Computing Mathias Ardelt

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Kapitel 2: Grundlagen 11<br />

Vollständige Virtualisierung<br />

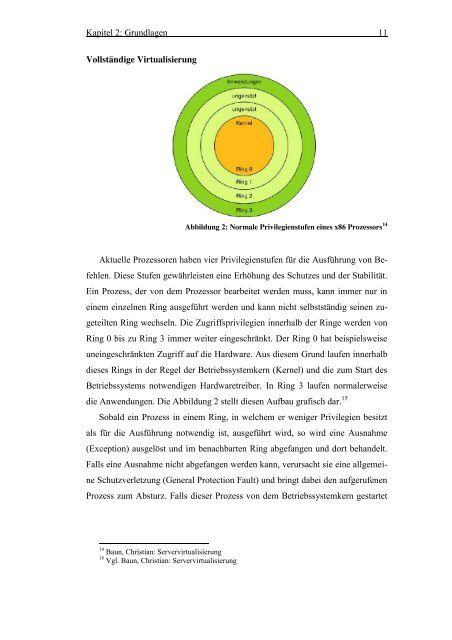

Abbildung 2: Normale Privilegienstufen eines x86 Prozessors 14<br />

Aktuelle Prozessoren haben vier Privilegienstufen für die Ausführung <strong>von</strong> Befehlen.<br />

Diese Stufen gewährleisten eine Erhöhung des Schutzes und der Stabilität.<br />

Ein Prozess, der <strong>von</strong> dem Prozessor bearbeitet werden muss, kann immer nur in<br />

einem einzelnen Ring ausgeführt werden und kann nicht selbstständig seinen zugeteilten<br />

Ring wechseln. Die Zugriffsprivilegien innerhalb der Ringe werden <strong>von</strong><br />

Ring 0 bis zu Ring 3 immer weiter eingeschränkt. Der Ring 0 hat beispielsweise<br />

uneingeschränkten Zugriff auf die Hardware. Aus diesem Grund laufen innerhalb<br />

dieses Rings in der Regel der Betriebssystemkern (Kernel) und die zum Start des<br />

Betriebssystems notwendigen Hardwaretreiber. In Ring 3 laufen normalerweise<br />

die Anwendungen. Die Abbildung 2 stellt diesen Aufbau grafisch dar. 15<br />

Sobald ein Prozess in einem Ring, in welchem er weniger Privilegien besitzt<br />

als für die Ausführung notwendig ist, ausgeführt wird, so wird eine Ausnahme<br />

(Exception) ausgelöst und im benachbarten Ring abgefangen und dort behandelt.<br />

Falls eine Ausnahme nicht abgefangen werden kann, verursacht sie eine allgemeine<br />

Schutzverletzung (General Protection Fault) und bringt dabei den aufgerufenen<br />

Prozess zum Absturz. Falls dieser Prozess <strong>von</strong> dem Betriebssystemkern gestartet<br />

14 Baun, Christian: Servervirtualisierung<br />

15 Vgl. Baun, Christian: Servervirtualisierung