Giga. No. 4, 2008 - Editorial Universitaria

Giga. No. 4, 2008 - Editorial Universitaria

Giga. No. 4, 2008 - Editorial Universitaria

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

En el directorio sistema del disco duro<br />

(ej: c:\WINNT\system32, c:\Windows\<br />

system32), crea además, otros ficheros<br />

con los mismos atributos que habitualmente<br />

tienen por nombre kavo.exe,<br />

kavo0.dll, amvo.exe, amvo0.dll, amvo1.<br />

dll, avpo0.dll, avpo1.dll, kxvo.exe,<br />

fool0.dll y ieso0.dll,<br />

La .dll es inyectada en procesos en<br />

ejecución (figura 4), tal como el<br />

Explorer, técnica muy empleada para<br />

ocultar componentes de los códigos<br />

malignos en memoria, a la vez que<br />

se emplean sus funcionalidades.<br />

El archivo ejecutable (ej: kavo.exe) no<br />

es más que una copia del llamado<br />

desde el autorun.inf (ej: dp.cmd) y con<br />

el fin de que tome el control cada vez<br />

que el sistema se reinicie, se modifica<br />

el Registro del sistema (figura 5 y 6).<br />

<strong>No</strong>ta: Las alteraciones del Registro para<br />

ejecutar los archivos con códigos malignos,<br />

presentes en los discos, son aspectos<br />

que se han estandarizado entre<br />

sus autores y son las más empleadas las<br />

realizadas en las llaves:<br />

HKLM\Software\Microsoft\Windows<br />

\CurrentVersion\Run<br />

HKCU\Software\Microsoft\Windows<br />

\CurrentVersion\Run<br />

HKLM\System\CurrentControlSet\<br />

Services<br />

Adicionalmente, las opciones de colocar<br />

archivos ejecutables en las carpetas<br />

Common Startup y Startup que se<br />

softweriando<br />

encuentran asociadas al proceso de<br />

inicio del sistema, y la alteración de<br />

los ficheros System.ini y Win.ini con<br />

comandos que hacen llamados a<br />

ellos, son también tenidas en cuenta<br />

con cierta frecuencia.<br />

<strong>No</strong>ta: Este también es un comportamiento<br />

usual en los programas<br />

malignos. A ellas se unen otras que<br />

deshabilitan el uso de aplicaciones<br />

del propio sistema operativo que<br />

permiten ver y finalizar procesos en<br />

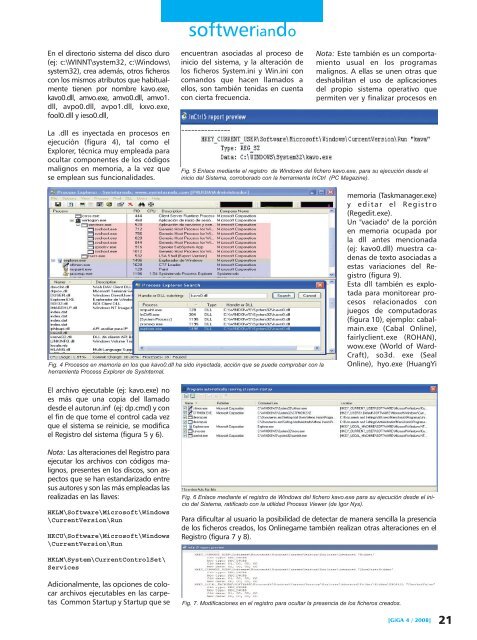

Fig. 5 Enlace mediante el registro de Windows del fichero kavo.exe, para su ejecución desde el<br />

inicio del Sistema, corroborado con la herramienta InCtrl (PC Magazine).<br />

Fig. 4 Procesos en memoria en los que kavo0.dll ha sido inyectada, acción que se puede comprobar con la<br />

herramienta Process Explorer de SysInternal.<br />

memoria (Taskmanager.exe)<br />

y editar el Registro<br />

(Regedit.exe).<br />

Un "vaciado" de la porción<br />

en memoria ocupada por<br />

la dll antes mencionada<br />

(ej: kavo0.dll) muestra cadenas<br />

de texto asociadas a<br />

estas variaciones del Registro<br />

(figura 9).<br />

Esta dll también es explotada<br />

para monitorear procesos<br />

relacionados con<br />

juegos de computadoras<br />

(figura 10), ejemplo: cabalmain.exe<br />

(Cabal Online),<br />

fairlyclient.exe (ROHAN),<br />

wow.exe (World of Ward-<br />

Craft), so3d. exe (Seal<br />

Online), hyo.exe (HuangYi<br />

Fig. 6 Enlace mediante el registro de Windows del fichero kavo.exe para su ejecución desde el inicio<br />

del Sistema, ratificado con la utilidad Process Viewer (de Igor Nys).<br />

Para dificultar al usuario la posibilidad de detectar de manera sencilla la presencia<br />

de los ficheros creados, los Onlinegame también realizan otras alteraciones en el<br />

Registro (figura 7 y 8).<br />

Fig. 7. Modificaciones en el registro para ocultar la presencia de los ficheros creados.<br />

[GiGA 4 / <strong>2008</strong>]<br />

21