MBZ Ausgabe 06/2009 - Zahnärztekammer Berlin

MBZ Ausgabe 06/2009 - Zahnärztekammer Berlin

MBZ Ausgabe 06/2009 - Zahnärztekammer Berlin

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

ZÄK i n t E r n<br />

16<br />

EDV – Bedrohung und Schutz<br />

Die Erstellung von Viren, das Ausspionieren<br />

von Nutzerdaten, von persönlichen Daten und auch<br />

die Zerstörung oder Manipulation bestimmter Daten, die<br />

Übernahme der Kontrolle über private Rechner sind keineswegs<br />

das Ergebnis verstörter Computerfreaks, sondern unterliegen<br />

handfesten wirtschaftlichen Interessen. Es geht um<br />

viel Geld, um Macht im Netz und um einen gut funktionie<br />

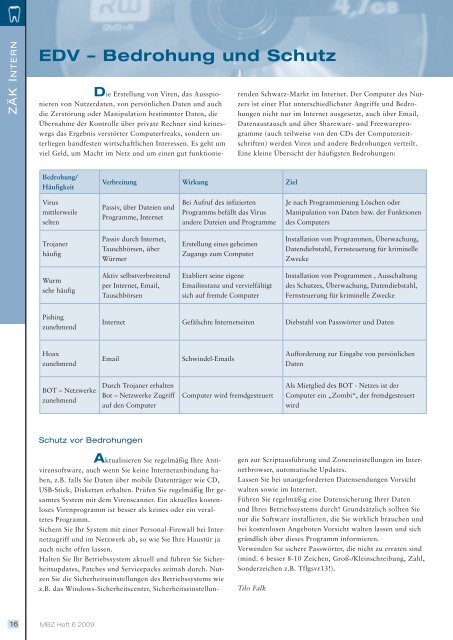

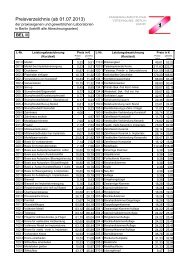

Bedrohung/<br />

Häufigkeit<br />

Virus<br />

mittlerweile<br />

selten<br />

Trojaner<br />

häufig<br />

Wurm<br />

sehr häufig<br />

Pishing<br />

zunehmend<br />

Hoax<br />

zunehmend<br />

BOT – Netzwerke<br />

zunehmend<br />

<strong>MBZ</strong> Heft 6 <strong>2009</strong><br />

Verbreitung Wirkung Ziel<br />

Passiv, über Dateien und<br />

Programme, Internet<br />

Passiv durch Internet,<br />

Tauschbörsen, über<br />

Würmer<br />

Aktiv selbstverbreitend<br />

per Internet, Email,<br />

Tauschbörsen<br />

Bei Aufruf des infizierten<br />

Programms befällt das Virus<br />

andere Dateien und Programme<br />

Erstellung eines geheimen<br />

Zugangs zum Computer<br />

Etabliert seine eigene<br />

Emailinstanz und vervielfältigt<br />

sich auf fremde Computer<br />

renden SchwarzMarkt im Internet. Der Computer des Nutzers<br />

ist einer Flut unterschiedlichster Angriffe und Bedrohungen<br />

nicht nur im Internet ausgesetzt, auch über Email,<br />

Datenaustausch und über Shareware und Freewareprogramme<br />

(auch teilweise von den CDs der Computerzeitschriften)<br />

werden Viren und andere Bedrohungen verteilt.<br />

Eine kleine Übersicht der häufigsten Bedrohungen:<br />

Je nach Programmierung Löschen oder<br />

Manipulation von Daten bzw. der Funktionen<br />

des Computers<br />

Installation von Programmen, Überwachung,<br />

Datendiebstahl, Fernsteuerung für kriminelle<br />

Zwecke<br />

Installation von Programmen , Ausschaltung<br />

des Schutzes, Überwachung, Datendiebstahl,<br />

Fernsteuerung für kriminelle Zwecke<br />

Internet Gefälschte Internetseiten Diebstahl von Passwörter und Daten<br />

Email SchwindelEmails<br />

Durch Trojaner erhalten<br />

Bot – Netzwerke Zugriff<br />

auf den Computer<br />

Schutz vor Bedrohungen<br />

Aktualisieren Sie regelmäßig Ihre Antivirensoftware,<br />

auch wenn Sie keine Internetanbindung haben,<br />

z.B. falls Sie Daten über mobile Datenträger wie CD,<br />

USBStick, Disketten erhalten. Prüfen Sie regelmäßig Ihr gesamtes<br />

System mit dem Virenscanner. Ein aktuelles kostenloses<br />

Virenprogramm ist besser als keines oder ein veraltetes<br />

Programm.<br />

Sichern Sie Ihr System mit einer PersonalFirewall bei Internetzugriff<br />

und im Netzwerk ab, so wie Sie Ihre Haustür ja<br />

auch nicht offen lassen.<br />

Halten Sie Ihr Betriebssystem aktuell und führen Sie Sicherheitsupdates,<br />

Patches und Servicepacks zeitnah durch. Nutzen<br />

Sie die Sicherheitseinstellungen des Betriebssystems wie<br />

z.B. das WindowsSicherheitscenter, Sicherheitseinstellun<br />

Computer wird fremdgesteuert<br />

Aufforderung zur Eingabe von persönlichen<br />

Daten<br />

Als Mietglied des BOT Netzes ist der<br />

Computer ein „Zombi“, der fremdgesteuert<br />

wird<br />

gen zur Scriptausführung und Zoneneinstellungen im Internetbrowser,<br />

automatische Updates.<br />

Lassen Sie bei unangeforderten Datensendungen Vorsicht<br />

walten sowie im Internet.<br />

Führen Sie regelmäßig eine Datensicherung Ihrer Daten<br />

und Ihres Betriebssystems durch! Grundsätzlich sollten Sie<br />

nur die Software installieren, die Sie wirklich brauchen und<br />

bei kostenlosen Angeboten Vorsicht walten lassen und sich<br />

gründlich über dieses Programm informieren.<br />

Verwenden Sie sichere Passwörter, die nicht zu erraten sind<br />

(mind. 6 besser 810 Zeichen, Groß/Kleinschreibung, Zahl,<br />

Sonderzeichen z.B. Tflgsvr13!).<br />

Tilo Falk