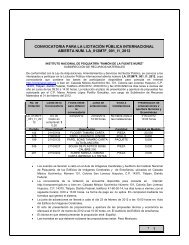

Convocatoria para el arrendamiento de equipo de cómputo, red ...

Convocatoria para el arrendamiento de equipo de cómputo, red ...

Convocatoria para el arrendamiento de equipo de cómputo, red ...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

f) Deberá <strong>de</strong> contar con un mecanismo <strong>de</strong> monitoreo d<strong>el</strong> tráfico <strong>de</strong> la<br />

<strong>red</strong>, que mediante un muestreo estadístico y recolección <strong>de</strong> los<br />

paquetes <strong>de</strong> la <strong>red</strong>, permita tomar medidas preventivas y correctivas<br />

sobre <strong>el</strong> funcionamiento <strong>de</strong> la <strong>red</strong>, esto mediante NetFlow, S-Flow, J-<br />

Flow u otros similares o equivalentes.<br />

g) Deberá contar con una funcionalidad que permita filtrar los mensajes<br />

<strong>de</strong> DHCP no permitidos y mantener una base <strong>de</strong> datos <strong>de</strong> los DHCP<br />

no permitidos, en don<strong>de</strong> se contendrá la dirección IP, MAC address,<br />

VLAN ID y <strong>el</strong> número d<strong>el</strong> puerto por <strong>el</strong> que fue <strong>de</strong>tectado.<br />

Permitiendo contar con un forwar<strong>de</strong>o <strong>de</strong> paquetes únicamente d<strong>el</strong><br />

DHCP asignado.<br />

h) Deberá contar con un mecanismo que permita inspeccionar<br />

paquetes en capa 2 y capa 3, basado en <strong>el</strong> comportamiento d<strong>el</strong><br />

tráfico, así como también, <strong>de</strong>berá permitir realizar una copia hacia<br />

un puerto espejo <strong>para</strong> un análisis <strong>de</strong>tallado esto mediante NetFlow,<br />

S-Flow, J-Flow u otros similares o equivalentes.<br />

i) El <strong>equipo</strong> <strong>de</strong>berá <strong>de</strong> contar con arquitectura superior que permita<br />

alta disponibilidad <strong>para</strong> aplicaciones como VoIP, vi<strong>de</strong>oconferencia,<br />

etc.<br />

j) El sistema operativo <strong>de</strong>berá <strong>de</strong> ser capaz <strong>de</strong> iniciar o reiniciar algún<br />

proceso <strong>de</strong> manera in<strong>de</strong>pendiente sin interrupción en la operación,<br />

permitiendo al administrador terminar e iniciar procesos a discreción,<br />

todo sin necesidad <strong>de</strong> reiniciar <strong>el</strong> <strong>equipo</strong>.<br />

k) Deberá <strong>de</strong> soportar un mecanismo <strong>de</strong> <strong>red</strong>undancia a niv<strong>el</strong> <strong>de</strong> capa 2,<br />

que permita un tiempo <strong>de</strong> recuperación en caso <strong>de</strong> caída o<br />

restauración <strong>de</strong> la <strong>red</strong> en menos <strong>de</strong> 50ms, garantizando<br />

disponibilidad y confiabilidad a la <strong>red</strong> <strong>para</strong> aplicaciones como voz y<br />

vi<strong>de</strong>o. Este mecanismo <strong>de</strong>berá e trabajar al menos en topologías <strong>de</strong><br />

anillo ó mediante <strong>el</strong> uso <strong>de</strong> protocolos estándares como Spanning<br />

Tree en sus diferentes variantes (STP, RST, MST).<br />

l) Deberá <strong>de</strong> contar con un mecanismo correctivo <strong>de</strong> <strong>de</strong>tección <strong>de</strong><br />

Loops que permita tomar medidas <strong>de</strong> manera inmediata ante una<br />

falla en la <strong>red</strong>.<br />

m) El <strong>equipo</strong> <strong>de</strong>berá <strong>de</strong> soportar un mecanismo <strong>de</strong> control <strong>de</strong> admisión<br />

<strong>de</strong> los usuarios a la <strong>red</strong> que soporte al menos autenticación basada<br />

en web, basada en MAC y 802.1x, en modo móvil y <strong>para</strong> usuarios<br />

que no necesiten tanta movilidad, ambas modalida<strong>de</strong>s <strong>de</strong>ben <strong>de</strong> ser<br />

soportadas simultáneamente. Este tipo <strong>de</strong> autenticación <strong>de</strong>berá <strong>de</strong><br />

soportar múltiples suplicantes por puerto.<br />

n) Deberá <strong>de</strong> soportar listas <strong>de</strong> control <strong>de</strong> acceso a niv<strong>el</strong>es <strong>de</strong> capa 2, 3<br />

y 4.<br />

o) Deberá <strong>de</strong> soportar conexión segura mediante SSH, SCP o SCP2<br />

y/o SFTP.<br />

Página 64 <strong>de</strong> 135