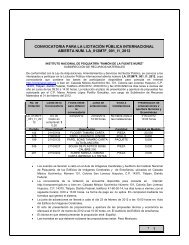

Convocatoria para el arrendamiento de equipo de cómputo, red ...

Convocatoria para el arrendamiento de equipo de cómputo, red ...

Convocatoria para el arrendamiento de equipo de cómputo, red ...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

l) Deberá <strong>de</strong> contar con un mecanismo correctivo <strong>de</strong> <strong>de</strong>tección <strong>de</strong><br />

Loops que permita tomar medidas <strong>de</strong> manera inmediata ante una<br />

falla en la <strong>red</strong>.<br />

m) El <strong>equipo</strong> <strong>de</strong>berá <strong>de</strong> soportar un mecanismo <strong>de</strong> control <strong>de</strong> admisión<br />

<strong>de</strong> los usuarios a la <strong>red</strong> que soporte al menos autenticación basada<br />

en web, basada en MAC y 802.1x, en modo móvil y <strong>para</strong> usuarios<br />

que no necesiten tanta movilidad, ambas modalida<strong>de</strong>s <strong>de</strong>ben <strong>de</strong> ser<br />

soportadas simultáneamente. Este tipo <strong>de</strong> autenticación <strong>de</strong>berá <strong>de</strong><br />

soportar múltiples suplicantes por puerto.<br />

n) Deberá <strong>de</strong> soportar listas <strong>de</strong> control <strong>de</strong> acceso a niv<strong>el</strong>es <strong>de</strong> capa 2, 3<br />

y 4.<br />

o) Deberá <strong>de</strong> soportar conexión segura mediante SSH, SCP o SCP2<br />

y/o SFTP.<br />

p) Deberá <strong>de</strong> contar con un protocolo estándar <strong>de</strong> capa 2 que permita<br />

<strong>de</strong>terminar las capacida<strong>de</strong>s <strong>de</strong> los dispositivos que accedan a la <strong>red</strong>,<br />

este protocolo <strong>de</strong>berá <strong>de</strong> ser un estándar y permitirá <strong>de</strong>scubrir y<br />

representar las conexiones físicas <strong>de</strong> un dominio <strong>de</strong> <strong>red</strong>.<br />

q) Deberá <strong>de</strong> soportar al menos 1,024 políticas <strong>para</strong> la seguridad<br />

basada en MAC.<br />

r) Deberá <strong>de</strong> contar con una funcionalidad que permita aplicar listas <strong>de</strong><br />

control <strong>de</strong> acceso al egreso en un puerto específico <strong>de</strong>ntro <strong>de</strong> un link<br />

agreggation.<br />

s) El <strong>equipo</strong> <strong>de</strong>berá <strong>de</strong> soportar al menos 128 filtros por puerto espejo,<br />

permitiendo una mayor granularidad en <strong>el</strong> tipo <strong>de</strong> información que se<br />

necesita monitorear.<br />

t) El <strong>equipo</strong> <strong>de</strong>berá contar con una funcionalidad que permita combinar<br />

2 puertos <strong>de</strong> diferentes <strong>equipo</strong>s <strong>para</strong> formar una conexión lógica<br />

hacia otro <strong>equipo</strong> pudiendo ser este un servidor o algún otro switch.<br />

u) Deberá <strong>de</strong> contar con un diseño optimizado <strong>para</strong> un consumo <strong>de</strong><br />

energía eficiente <strong>para</strong> ahorrar energía <strong>el</strong>éctrica tanto por su<br />

consumo <strong>de</strong> potencia, como por los sistemas <strong>de</strong> enfriamiento d<strong>el</strong><br />

centro <strong>de</strong> datos.<br />

v) Deberá <strong>de</strong> contar con una funcionalidad que permita <strong>el</strong> balanceo <strong>de</strong><br />

cargas <strong>para</strong> los enlaces hacia <strong>el</strong> <strong>equipo</strong> <strong>de</strong> core y así po<strong>de</strong>r mejorar<br />

<strong>el</strong> rendimiento <strong>de</strong> la <strong>red</strong> mientras se entrega <strong>red</strong>undancia en caso <strong>de</strong><br />

que algún uplink falle, <strong>el</strong> tráfico <strong>de</strong>berá <strong>de</strong> ser <strong>red</strong>ireccionado al<br />

uplink manteniendo la comunicación activa, esto mediante<br />

protocolos <strong>de</strong> generación <strong>de</strong> anillos Este mecanismo <strong>de</strong>berá e<br />

trabajar al menos en topologías <strong>de</strong> anillo ó mediante <strong>el</strong> uso <strong>de</strong><br />

protocolos estándares como Spanning Tree en sus diferentes<br />

variantes (STP, RST, MST).<br />

Página 69 <strong>de</strong> 135