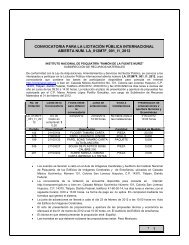

Convocatoria para el arrendamiento de equipo de cómputo, red ...

Convocatoria para el arrendamiento de equipo de cómputo, red ...

Convocatoria para el arrendamiento de equipo de cómputo, red ...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

p) Deberá <strong>de</strong> contar con un protocolo estándar <strong>de</strong> capa 2 que permita<br />

<strong>de</strong>terminar las capacida<strong>de</strong>s <strong>de</strong> los dispositivos que accedan a la <strong>red</strong>,<br />

este protocolo <strong>de</strong>berá <strong>de</strong> ser un estándar y permitirá <strong>de</strong>scubrir y<br />

representar las conexiones físicas <strong>de</strong> un dominio <strong>de</strong> <strong>red</strong>.<br />

q) Deberá <strong>de</strong> soportar al menos 1,024 políticas <strong>para</strong> la seguridad<br />

basada en MAC.<br />

r) Deberá <strong>de</strong> contar con una funcionalidad que permita aplicar listas <strong>de</strong><br />

control <strong>de</strong> acceso al egreso en un puerto específico <strong>de</strong>ntro <strong>de</strong> un link<br />

agreggation.<br />

s) El <strong>equipo</strong> <strong>de</strong>berá <strong>de</strong> soportar al menos 128 filtros por puerto espejo,<br />

permitiendo una mayor granularidad en <strong>el</strong> tipo <strong>de</strong> información que se<br />

necesita monitorear.<br />

t) El <strong>equipo</strong> <strong>de</strong>berá contar con una funcionalidad que permita combinar<br />

2 puertos <strong>de</strong> diferentes <strong>equipo</strong>s <strong>para</strong> formar una conexión lógica<br />

hacia otro <strong>equipo</strong> pudiendo ser este un servidor o algún otro switch.<br />

u) Deberá <strong>de</strong> contar con un diseño optimizado <strong>para</strong> un consumo <strong>de</strong><br />

energía eficiente <strong>para</strong> ahorrar energía <strong>el</strong>éctrica tanto por su<br />

consumo <strong>de</strong> potencia, como por los sistemas <strong>de</strong> enfriamiento d<strong>el</strong><br />

centro <strong>de</strong> datos.<br />

v) Deberá <strong>de</strong> contar con una funcionalidad que permita <strong>el</strong> balanceo <strong>de</strong><br />

cargas <strong>para</strong> los enlaces hacia <strong>el</strong> <strong>equipo</strong> <strong>de</strong> core y así po<strong>de</strong>r mejorar<br />

<strong>el</strong> rendimiento <strong>de</strong> la <strong>red</strong> mientras se entrega <strong>red</strong>undancia en caso <strong>de</strong><br />

que algún uplink falle, <strong>el</strong> tráfico <strong>de</strong>berá <strong>de</strong> ser <strong>red</strong>ireccionado al<br />

uplink manteniendo la comunicación activa, esto mediante<br />

protocolos <strong>de</strong> generación <strong>de</strong> anillos Este mecanismo <strong>de</strong>berá e<br />

trabajar al menos en topologías <strong>de</strong> anillo ó mediante <strong>el</strong> uso <strong>de</strong><br />

protocolos estándares como Spanning Tree en sus diferentes<br />

variantes (STP, RST, MST).<br />

w) El <strong>equipo</strong> <strong>de</strong>berá <strong>de</strong> soportar aprovisionamiento automático a través<br />

<strong>de</strong> perfiles creados usando LLDP o scripts basados en eventos,<br />

permitiendo configurar la VLAN, calidad <strong>de</strong> servicio y <strong>de</strong>más<br />

parámetros necesarios <strong>de</strong> manera automática en <strong>el</strong> puerto <strong>para</strong><br />

soluciones <strong>de</strong> t<strong>el</strong>efonía IP, vi<strong>de</strong>oconferencia, vi<strong>de</strong>o vigilancia,<br />

autenticación <strong>de</strong> usuarios, etc.<br />

x) Deberá <strong>de</strong> contar con una funcionalidad que permita a los<br />

administradores rastrear a los usuarios a través <strong>de</strong> la <strong>red</strong>, la<br />

i<strong>de</strong>ntidad d<strong>el</strong> usuario <strong>de</strong>berá <strong>de</strong> ser obtenida a través <strong>de</strong> algún<br />

método <strong>de</strong> autenticación como LLDP, Network Login, kerberos<br />

snooping, etc. Dicha información será almacenada en una base <strong>de</strong><br />

datos local, pudiendo crear perfiles basados en los roles, áreas o<br />

grupos organizacionales <strong>de</strong> acuerdo a los recursos que necesiten.<br />

y) Deberá <strong>de</strong> contar con un mecanismo <strong>de</strong> notificaciones <strong>de</strong> eventos,<br />

consi<strong>de</strong>rando cambios en la configuración, cambio <strong>de</strong> estado, o<br />

cualquier evento <strong>de</strong>seado que quiera ser reportado, a través <strong>de</strong> un<br />

Página 65 <strong>de</strong> 135