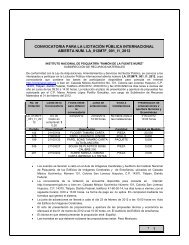

Convocatoria para el arrendamiento de equipo de cómputo, red ...

Convocatoria para el arrendamiento de equipo de cómputo, red ...

Convocatoria para el arrendamiento de equipo de cómputo, red ...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

• Como mínimo 5 Puertos 10/100/1000 con o sin PoE compatibles con<br />

IEEE802.3af y IEEE802.3at<br />

• Listas <strong>de</strong> Control <strong>de</strong> Acceso L2/L3/L4<br />

• Firewall integrado con 100,000 sesiones por controlador<br />

• IDS/IPS con aplicaciones <strong>para</strong>:<br />

o Detección <strong>de</strong> AP intrusos (Rogue AP)<br />

o Contención <strong>de</strong> AP intrusos<br />

o Detección <strong>de</strong> re<strong>de</strong>s AD-HOC<br />

o Protección contra ataques DOS<br />

o Lista Negra <strong>de</strong> dispositivos/clientes<br />

o Autenticaciones/Asociaciones excesivas<br />

o Probes excesivos<br />

o Desconexiones excesivas (<strong>de</strong>-asociación/<strong>de</strong>-autenticación)<br />

o Fallas excesivas<br />

o Respuestas excesivas <strong>de</strong> 802.11<br />

o Fallas <strong>de</strong> encriptación excesivas<br />

• Confinamiento <strong>de</strong> ubicación geográfica <strong>para</strong> usuarios<br />

• Análisis <strong>de</strong> Anomalías como:<br />

o MAC Fuente inválidas<br />

o Tamaño ilegal <strong>de</strong> tramas<br />

o MAC <strong>de</strong> origen multicast<br />

o Contramedidas <strong>de</strong> TKIP<br />

o Direcciones “con ceros”<br />

• Mecanismos <strong>de</strong> Autenticación:<br />

o Por Listas <strong>de</strong> Control <strong>de</strong> Acceso (ACLs)<br />

o PSK<br />

o 802.1x/EAP<br />

o TLS/TTLS<br />

o PEAP<br />

o Kerberos/RADIUS con soporte <strong>para</strong> EAP-TTLS<br />

o EAP-PEAP<br />

o Soporte <strong>para</strong> LDAP<br />

• Mecanismos <strong>de</strong> Encriptación:<br />

o WEP (40/128 RC4)<br />

o WPA -TKIP<br />

o WPA2-CCMP (AES)<br />

o WPA2-TKIP<br />

• Gateway VPN IPSec o CAPWAP<br />

o Soporte DES, 3DES y AES-128/256<br />

o Funciones Site-to-Site o Client-to-Client<br />

o Soporte <strong>para</strong> acceso seguro <strong>de</strong> usuarios<br />

• Soporte <strong>para</strong> acceso seguro <strong>de</strong> usuarios<br />

• Administración<br />

o CLI<br />

o T<strong>el</strong>net y SSH<br />

o Basada en GUI Web segura con SSL<br />

o SNMP v1/v2/v3<br />

o Syslog, SNTP y TFTP<br />

o DHCP (Cliente, Servidor y R<strong>el</strong>evador)<br />

Página 84 <strong>de</strong> 135