You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

L A L I B R E<br />

Opinion - INFORMATIQUE<br />

Lacyber-insécurité<br />

JEAN-LUC FLEMAL<br />

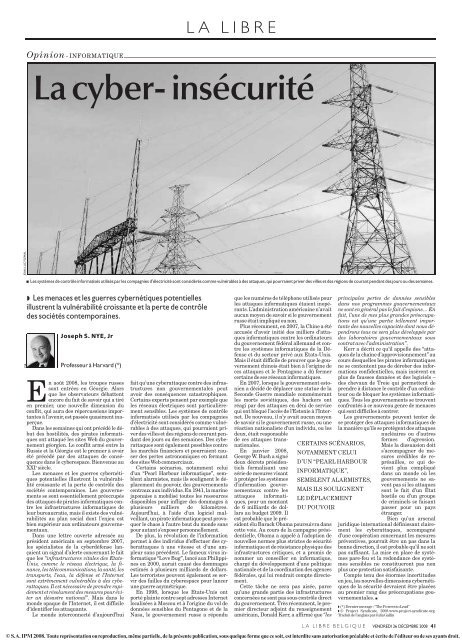

M Les systèmes de contrôle informatisés utilisés par les compagnies d’électricité sont considérés comme vulnérables à des attaques, qui pourraient priver des villes et des régions de courant pendant des jours ou des semaines.<br />

DR<br />

w Les menaces et les guerres cybernétiques potentielles<br />

illustrent la vulnérabilité croissante et la perte de contrôle<br />

des sociétés contemporaines.<br />

Joseph S. NYE, Jr<br />

Professeur à Harvard (*)<br />

En août 2008, les troupes russes<br />

sont entrées en Géorgie. Alors<br />

que les observateurs débattent<br />

encore du fait de savoir qui a tiré<br />

en premier, une nouvelle dimension du<br />

conflit, qui aura des répercussions importantes<br />

à l’avenir, est passée quasiment inaperçue.<br />

Dans les semaines qui ont précédé le début<br />

des hostilités, des pirates informatiques<br />

ont attaqué les sites Web du gouvernement<br />

géorgien. Le conflit armé entre la<br />

Russie et la Géorgie est le premier à avoir<br />

été précédé par des attaques de conséquence<br />

dans le cyberespace. Bienvenue au<br />

XXI e siècle.<br />

Les menaces et les guerres cybernétiques<br />

potentielles illustrent la vulnérabilité<br />

croissante et la perte de contrôle des<br />

sociétés contemporaines. Les gouvernements<br />

se sont essentiellement préoccupés<br />

des attaques de pirates informatiques contre<br />

les infrastructures informatiques de<br />

leur bureaucratie, mais il existe des vulnérabilités<br />

au plan social dont l’enjeu est<br />

bien supérieur aux ordinateurs gouvernementaux.<br />

Dans une lettre ouverte adressée au<br />

président américain en septembre 2007,<br />

les spécialistes de la cyberdéfense lançaient<br />

un signal d’alerte concernant le fait<br />

que les “infrastructures vitales des Etats-<br />

Unis, comme le réseau électrique, la finance,<br />

les télécommunications, la santé, les<br />

transports, l’eau, la défense et l’Internet<br />

sont extrêmement vulnérables à des cyberattaques.<br />

Il est nécessaire de prendre rapidement<br />

et résolument des mesures pour éviter<br />

un désastre national”. Mais dans le<br />

monde opaque de l’Internet, il est difficile<br />

d’identifier les attaquants.<br />

Le monde interconnecté d’aujourd’hui<br />

fait qu’une cyberattaque contre des infrastructures<br />

non gouvernementales peut<br />

avoir des conséquences catastrophiques.<br />

Certains experts pensent par exemple que<br />

les réseaux électriques sont particulièrement<br />

sensibles. Les systèmes de contrôle<br />

informatisés utilisés par les compagnies<br />

d’électricité sont considérés comme vulnérables<br />

à des attaques, qui pourraient priver<br />

des villes et des régions de courant pendant<br />

des jours ou des semaines. Des cyberattaques<br />

sont également possibles contre<br />

les marchés financiers et pourraient causer<br />

des pertes astronomiques en fermant<br />

des sites Web commerciaux.<br />

Certains scénarios, notamment celui<br />

d’un “Pearl Harbour informatique”, semblent<br />

alarmistes, mais ils soulignent le déplacement<br />

du pouvoir, des gouvernements<br />

centraux aux individus. En 1941, la marine<br />

japonaise a mobilisé toutes les ressources<br />

disponibles pour infliger des dommages à<br />

plusieurs milliers de kilomètres.<br />

Aujourd’hui, à l’aide d’un logiciel malveillant,unpirateinformatiquepeutprovoquer<br />

le chaos à l’autre bout du monde sans<br />

pourautants’exposerpersonnellement.<br />

De plus, la révolution de l’information<br />

permet à des individus d’effectuer des cyberattaques<br />

à une vitesse et d’une ampleur<br />

sans précédent. Le fameux virus informatique<br />

“Love Bug”, lancé aux Philippines<br />

en 2000, aurait causé des dommages<br />

estimés à plusieurs milliards de dollars.<br />

Les terroristes peuvent également se servir<br />

des failles du cyberespace pour lancer<br />

une guerre asymétrique.<br />

En 1998, lorsque les Etats-Unis ont<br />

porté plainte contre sept adresses Internet<br />

localisées à Moscou et à l’origine du vol de<br />

données sensibles du Pentagone et de la<br />

Nasa, le gouvernement russe a répondu<br />

que les numéros de téléphone utilisés pour<br />

les attaques informatiques étaient inopérants.L’administrationaméricainen’avait<br />

aucun moyen de savoir si le gouvernement<br />

russe était impliqué ou non.<br />

Plus récemment, en 2007, la Chine a été<br />

accusée d’avoir initié des milliers d’attaques<br />

informatiques contre les ordinateurs<br />

du gouvernement fédéral allemand et contre<br />

les systèmes informatiques de la Défense<br />

et du secteur privé aux Etats-Unis.<br />

Mais il était difficile de prouver que le gouvernement<br />

chinois était bien à l’origine de<br />

ces attaques et le Pentagone a dû fermer<br />

certains de ses réseaux informatiques.<br />

En 2007, lorsque le gouvernement estonien<br />

a décidé de déplacer une statue de la<br />

Seconde Guerre mondiale commémorant<br />

les morts soviétiques, des hackers ont<br />

réagi par des attaques en déni de service<br />

qui ont bloqué l’accès de l’Estonie à l’Internet.<br />

De nouveau, il n’y avait aucun moyen<br />

de savoir si le gouvernement russe, ou une<br />

réaction nationaliste d’un individu, ou les<br />

deux, était responsable<br />

de ces attaques transnationales.<br />

En janvier 2008,<br />

George W. Bush a signé<br />

deux décrets présidentiels<br />

formalisant une<br />

série de mesures visant<br />

à protéger les systèmes<br />

d’information gouvernementaux<br />

contre les<br />

attaques informatiques,<br />

pour un montant<br />

de 6 milliards de dollars<br />

au budget 2009. Il<br />

DU POUVOIR<br />

est probable que le président<br />

élu Barack Obama poursuivra dans<br />

cette voie. Au cours de la campagne présidentielle,<br />

Obama a appelé à l’adoption de<br />

nouvelles normes plus strictes de sécurité<br />

informatique et de résistance physique des<br />

infrastructures critiques, et a promis de<br />

nommer un conseiller en informatique,<br />

chargé du développement d’une politique<br />

nationale et de la coordination des agences<br />

fédérales, qui lui rendrait compte directement.<br />

Cette tâche ne sera pas aisée, parce<br />

qu’une grande partie des infrastructures<br />

concernées ne sont pas sous contrôle direct<br />

du gouvernement. Très récemment, le premier<br />

directeur adjoint du renseignement<br />

américain, Donald Kerr, a affirmé que “les<br />

CERTAINS SCÉNARIOS,<br />

NOTAMMENT CELUI<br />

D’UN “PEARL HARBOUR<br />

INFORMATIQUE”,<br />

SEMBLENT ALARMISTES,<br />

MAIS ILS SOULIGNENT<br />

LE DÉPLACEMENT<br />

principales pertes de données sensibles<br />

dans nos programmes gouvernementaux<br />

ne sont en général pas le fait d’espions… En<br />

fait, l’une de mes plus grandes préoccupations<br />

est qu’une partie tellement importante<br />

des nouvelles capacités dont nous dépendrons<br />

tous ne sera plus développée par<br />

des laboratoires gouvernementaux sous<br />

contrat avec l’administration”.<br />

Kerr a décrit ce qu’il appelle des “attaques<br />

de la chaîne d’approvisionnement” au<br />

cours desquelles les pirates informatiques<br />

ne se contentent pas de dérober des informations<br />

confidentielles, mais insèrent en<br />

plus de fausses données et des logiciels –<br />

des chevaux de Troie qui permettent de<br />

prendre à distance le contrôle d’un ordinateur<br />

ou de bloquer les systèmes informatiques.<br />

Tous les gouvernements se trouvent<br />

confrontés à ce nouveau genre de menaces<br />

qui sont difficiles à contrer.<br />

Les gouvernements peuvent tenter de<br />

se protéger des attaques informatiques de<br />

la manière qu’ils se protègent des attaques<br />

nucléaires ou d’autres<br />

formes d’agression.<br />

Mais la dissuasion doit<br />

s’accompagner de mesures<br />

crédibles de représailles,<br />

ce qui devient<br />

plus compliqué<br />

dans un monde où les<br />

gouvernements ne savent<br />

pas si les attaques<br />

sont le fait d’un Etat<br />

hostile ou d’un groupe<br />

de criminels se faisant<br />

passer pour un pays<br />

étranger.<br />

Bien qu’un arsenal<br />

juridique international définissant clairement<br />

les cyberattaques, accompagné<br />

d’une coopération concernant les mesures<br />

préventives, pourrait être un pas dans la<br />

bonne direction, il est probable qu’il ne soit<br />

pas suffisant. La mise en place de systèmes<br />

pare-feu et la redondance des systèmes<br />

sensibles ne constitueront pas non<br />

plus une protection satisfaisante.<br />

Compte tenu des énormes incertitudes<br />

en jeu, les nouvelles dimensions cybernétiques<br />

de la sécurité devraient être placées<br />

au premier rang des préoccupations gouvernementales.<br />

n<br />

w (*) Dernier ouvrage : “The Powers to Lead”<br />

w © Project Syndicate, 2008.www.project-syndicate.org.<br />

Traduit de l’anglais par Julia Gallin<br />

L A L I B R E B E L G I Q U E VENDREDI 26 DÉCEMBRE 2008 41<br />

© S.A. <strong>IPM</strong> 2008. Toute représentation ou reproduction, même partielle, de la présente publication, sous quelque forme que ce soit, est interdite sans autorisation préalable et écrite de l'éditeur ou de ses ayants droit.