А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Глава 3. Основные пути обеспечения безопасности информации 205<br />

такой степени, что они заняли свое собственное место в системе обороны сети наравне<br />

с брандмауэрами и антивирусным программным обеспечением. Хотя практические<br />

реализации таких систем, как правило, достаточно сложны и нестандартны, общая<br />

концепция выявления атак на удивление проста и состоит в проверке всей активности<br />

сети (как входящей, так и исходящей) и обнаружении подозрительных действий, которые<br />

могли бы свидетельствовать об атаке на сеть или систему. Эффективность выявления<br />

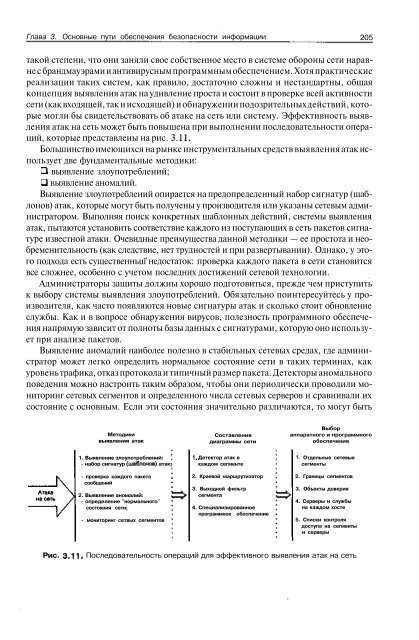

атак на сеть может быть повышена при выполнении последовательности операций,<br />

которые представлены на рис. 3.11.<br />

Большинство имеющихся на рынке инструментальных средств выявления атак использует<br />

две фундаментальные методики:<br />

G выявление злоупотреблений;<br />

Q выявление аномалий.<br />

<strong>В</strong>ыявление злоупотреблений опирается на предопределенный набор сигнатур (шаблонов)<br />

атак, которые могут быть получены у производителя или указаны сетевым администратором.<br />

<strong>В</strong>ыполняя поиск конкретных шаблонных действий, системы выявления<br />

атак, пытаются установить соответствие каждого из поступающих в сеть пакетов сигнатуре<br />

известной атаки. Очевидные преимущества данной методики — ее простота и необременительность<br />

(как следствие, нет трудностей и при развертывании). Однако, у этого<br />

подхода есть существенньш недостаток: проверка каждого пакета в сети становится<br />

все сложнее, особенно с учетом последних достижений сетевой технологии.<br />

<strong>А</strong>дминистраторы защиты должны хорошо подготовиться, прежде чем приступить<br />

к выбору системы выявления злоупотреблений. Обязательно поинтересуйтесь у производителя,<br />

как часто появляются новые сигнатуры атак и сколько стоит обновление<br />

службы. Как и в вопросе обнаружения вирусов, полезность программного обеспечения<br />

напрямую зависит от полноты базы данных с сигнатурами, которую оно использует<br />

при анализе пакетов.<br />

<strong>В</strong>ыявление аномалий наиболее полезно в стабильных сетевых средах, где администратор<br />

может легко определить нормальное состояние сети в таких терминах, как<br />

уровень трафика, отказ протокола и типичный размер пакета. Детекторы аномального<br />

поведения можно настроить таким образом, чтобы они периодически проводили мониторинг<br />

сетевых сегментов и определенного числа сетевых серверов и сравнивали их<br />

состояние с основным. Если эти состояния значительно различаются, то могут быть<br />

<strong>М</strong>етодики<br />

выявления атак<br />

Составления<br />

диаграммы сети<br />

<strong>В</strong>ыбор<br />

аппаратного и программного<br />

обеспечения<br />

1. <strong>В</strong>ыявление злоупотреблений:<br />

- набор сигнатур (шаблонов) атак;<br />

- проверка каждого пакета<br />

сообщений<br />

2. <strong>В</strong>ыявление аномалий:<br />

- определение "нормального"<br />

состояния сети;<br />

- мониторинг сетвых сегментов<br />

1. Детектор атак в<br />

каждом сегменте<br />

2. Краевой маршрутизатор<br />

3. <strong>В</strong>ыходной фильтр<br />

сегмента<br />

4. Специализированное<br />

программное обеспечение<br />

1. Отдельные сетевые<br />

сегменты<br />

2. Границы сегментов<br />

3. Объекты доверия<br />

4. Серверы и службы<br />

на каждом хосте<br />

5. Списки контроля<br />

доступа на сегменты<br />

и серверы<br />

Рис. 3.11. Последовательность операций для эффективного выявления атак на сеть

![ПосланиеапостолаВарнавы[1]](https://img.yumpu.com/25406994/1/184x260/1.jpg?quality=85)