А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Глава 4. Криптографические методы защиты информации 399<br />

Пользователь<br />

Регистрация пользователя ^<br />

„ Запрос пароля<br />

Регистрация пароля „_<br />

., Допуск к работе<br />

Л<strong>В</strong>С<br />

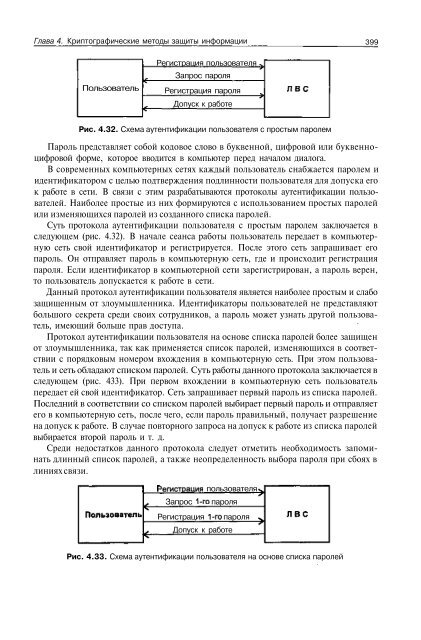

Рис. 4.32. Схема аутентификации пользователя с простым паролем<br />

Пароль представляет собой кодовое слово в буквенной, цифровой или буквенноцифровой<br />

форме, которое вводится в компьютер перед началом диалога.<br />

<strong>В</strong> современных компьютерных сетях каждый пользователь снабжается паролем и<br />

идентификатором с целью подтверждения подлинности пользователя для допуска его<br />

к работе в сети. <strong>В</strong> связи с этим разрабатываются протоколы аутентификации пользователей.<br />

Наиболее простые из них формируются с использованием простых паролей<br />

или изменяющихся паролей из созданного списка паролей.<br />

Суть протокола аутентификации пользователя с простым паролем заключается в<br />

следующем (рис. 4.32). <strong>В</strong> начале сеанса работы пользователь передает в компьютерную<br />

сеть свой идентификатор и регистрируется. После этого сеть запрашивает его<br />

пароль. Он отправляет пароль в компьютерную сеть, где и происходит регистрация<br />

пароля. Если идентификатор в компьютерной сети зарегистрирован, а пароль верен,<br />

то пользователь допускается к работе в сети.<br />

Данный протокол аутентификации пользователя является наиболее простым и слабо<br />

защищенным от злоумышленника. Идентификаторы пользователей не представляют<br />

большого секрета среди своих сотрудников, а пароль может узнать другой пользователь,<br />

имеющий больше прав доступа.<br />

Протокол аутентификации пользователя на основе списка паролей более защищен<br />

от злоумышленника, так как применяется список паролей, изменяющихся в соответствии<br />

с порядковым номером вхождения в компьютерную сеть. При этом пользователь<br />

и сеть обладают списком паролей. Суть работы данного протокола заключается в<br />

следующем (рис. 433). При первом вхождении в компьютерную сеть пользователь<br />

передает ей свой идентификатор. Сеть запрашивает первый пароль из списка паролей.<br />

Последний в соответствии со списком паролей выбирает первый пароль и отправляет<br />

его в компьютерную сеть, после чего, если пароль правильный, получает разрешение<br />

на допуск к работе. <strong>В</strong> случае повторного запроса на допуск к работе из списка паролей<br />

выбирается второй пароль и т. д.<br />

Среди недостатков данного протокола следует отметить необходимость запоминать<br />

длинный список паролей, а также неопределенность выбора пароля при сбоях в<br />

линиях связи.<br />

Регистрация пользователя<br />

Запрос 1-го пароля<br />

Регистрация 1-го пароля<br />

Допуск к работе<br />

Рис. 4.33. Схема аутентификации пользователя на основе списка паролей

![ПосланиеапостолаВарнавы[1]](https://img.yumpu.com/25406994/1/184x260/1.jpg?quality=85)