А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Глава 3. Основные пути обеспечения безопасности информации 221<br />

Реализация запретов и разрешений достигается различными способами. Как правило,<br />

в процессе старта операционной системы запускается и программа защиты от<br />

несанкционированного доступа. Она присутствует в памяти компьютера, как резидентный<br />

модуль и контролирует действия пользователей на запуск приложений и обращения<br />

к данным. <strong>В</strong>се действия пользователей фиксируются в журнале, который доступен<br />

только администратору безопасности. Под средствами этого класса обычно и<br />

понимают средства защиты от несанкционированного доступа. Они представляют собой<br />

аппаратно-программные комплексы, состоящие из аппаратной части — платы доверенной<br />

загрузки компьютера, которая проверяет теперь дополнительно и целостность<br />

программного обеспечения самой системы защиты от НСД на жестком диске, и<br />

программной части — программы администратора, резидентного модуля. Эти программы<br />

располагаются в специальном каталоге и доступны лишь администратору. Данные<br />

системы можно использовать и в однопользовательской системе для ограничения<br />

пользователя по установке и запуску программ, которые ему не нужны в работе.<br />

Средства усиленной аутентификации сетевых соединений применяются в том случае,<br />

когда работа рабочих станций в составе сети накладывает требования для защиты<br />

ресурсов рабочей станции от угрозы несанкционированного проникновения на рабочую<br />

станцию со стороны сети и изменения либо информации, либо программного обеспечения,<br />

а также запуска несанкционированного процесса. Защита от НСД со стороны<br />

сети достигается средствами усиленной аутентификации сетевых соединений. Эта<br />

технология получила название технологии виртуальных частных сетей.<br />

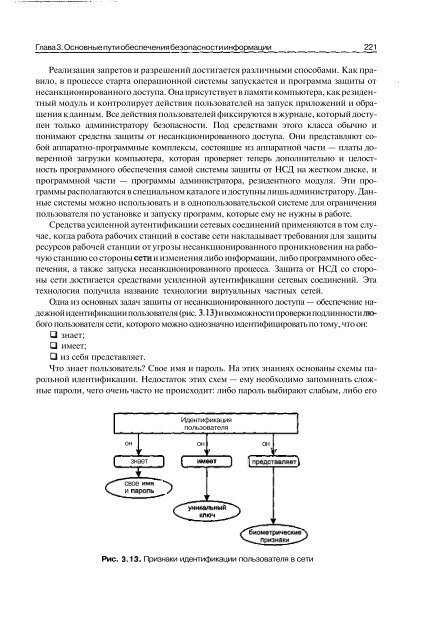

Одна из основных задач защиты от несанкционированного доступа — обеспечение надежной<br />

идентификации пользователя (рис. 3.13) и возможности проверки подлинности любого<br />

пользователя сети, которого можно однозначно идентифицировать по тому, что он:<br />

Q знает;<br />

Q имеет;<br />

Q из себя представляет.<br />

Что знает пользователь? Свое имя и пароль. На этих знаниях основаны схемы парольной<br />

идентификации. Недостаток этих схем — ему необходимо запоминать сложные<br />

пароли, чего очень часто не происходит: либо пароль выбирают слабым, либо его<br />

Идентификация<br />

пользователя<br />

он<br />

он<br />

> г > '<br />

знает<br />

Ссвое имя "N.<br />

и пароль /<br />

С<br />

он<br />

1 г<br />

[представляет]<br />

биометрические 4<br />

_признаки_<br />

Рис. 3.13. Признаки идентификации пользователя в сети

![ПосланиеапостолаВарнавы[1]](https://img.yumpu.com/25406994/1/184x260/1.jpg?quality=85)