А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Глава 3. Основные пути обеспечения безопасности информации 301<br />

наиболее предпочтительны решения на основе UNIX-подобной операционной системы<br />

(например, Solaris, BSD/OS 4.0 или Linux).<br />

Шлюзы приложений контролируют содержимое пакетов данных на уровне приложений.<br />

Они способны проверять программы на наличие вирусов или удалять с Webстраниц<br />

активное содержимое, например, Java-апплеты или элементы управления<br />

ActiveX. При этом для отдельных служб требуются proxy-процессы, пересылающие<br />

запросы от компьютеров в локальной сети на Internet-сервер и проверяющие пакеты<br />

данных. Поскольку анализ трафика между Internet и локальной сетью требует определенных<br />

вычислительных ресурсов, решение этих задач должен взять на себя соответствующим<br />

образом оборудованный компьютер. <strong>В</strong> отличие от пакетных фильтров, шлюзы<br />

приложений позволяют ограничить количество допустимых операций за одно<br />

соединение.<br />

Чтобы при выходе из строя одного из компонентов обезопасить локальную сеть от<br />

вторжений, рекомендуется создавать многоступенчатую систему межсетевых экранов.<br />

Целесообразно использовать шлюз приложений, снабженный дополнительной защитой<br />

в виде двух фильтров пакетов: одного — на входе в корпоративную сеть со стороны<br />

Internet, а другого — на ее выходе в Internet.<br />

Симметричное построение обеспечивает также определенную защиту от несанкционированных<br />

действий в собственной сети компании. При этом Internet-сервер следует<br />

подключать к одной или нескольким сетевым платам таким образом, чтобы он<br />

был защищен шлюзом приложений и вместе с тем не находился бы непосредственно в<br />

локальной сети. Он имеет право общаться с внутренней сетью лишь через шлюз приложений<br />

и внутренние фильтры пакетов.<br />

С другой стороны, безопасность данных не есть что-то застывшее. Одно лишь приобретение<br />

и рациональное конфигурирование подходящего межсетевого экрана не<br />

означает, что риск вторжений из Internet в корпоративную сеть исключен надолго.<br />

Помимо регулярного и, по возможности, оперативного контроля протокольных данных,<br />

администраторы должны неустанно следить за возникающими прорехами в системе<br />

безопасности и узнавать о новых сценариях вторжений извне, чтобы своевременно<br />

сделать в системе соответствующие «заплатки». Компаниям необходимо<br />

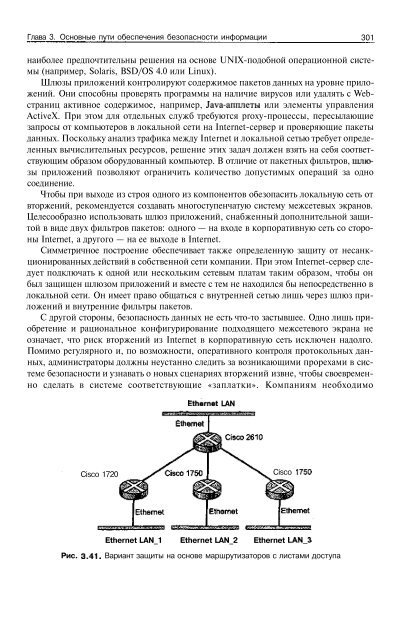

Ethernet LAN<br />

Cisco 1720 Cisco 1750<br />

Ethernet LAN_1 Ethernet LAN_2 Ethernet LAN_3<br />

Рис. 3.41. <strong>В</strong>ариант защиты на основе маршрутизаторов с листами доступа

![ПосланиеапостолаВарнавы[1]](https://img.yumpu.com/25406994/1/184x260/1.jpg?quality=85)