А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

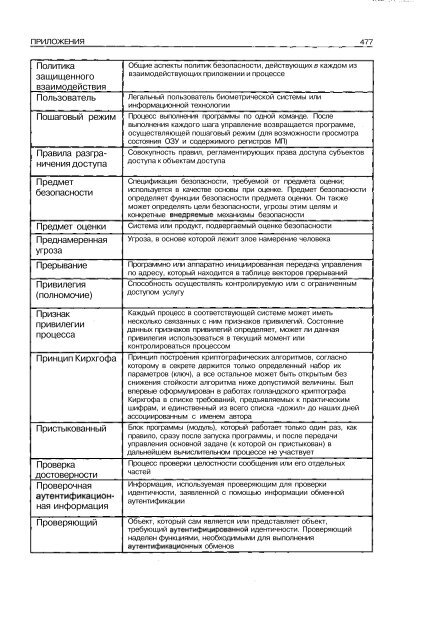

ПРИЛОЖЕНИЯ 477<br />

Политика<br />

защищенного<br />

взаимодействия<br />

Пользователь<br />

Пошаговый режим<br />

Правила разграничения<br />

доступа<br />

Предмет<br />

безопасности<br />

Предмет оценки<br />

Преднамеренная<br />

угроза<br />

Прерывание<br />

Привилегия<br />

(полномочие)<br />

Признак<br />

привилегии<br />

процесса<br />

Принцип Кирхгофа<br />

Пристыкованный<br />

Проверка<br />

достоверности<br />

Проверочная<br />

аутентификационная<br />

информация<br />

Проверяющий<br />

Общие аспекты политик безопасности, действующих в каждом из<br />

взаимодействующих приложении и процессе<br />

Легальный пользователь биометрической системы или<br />

информационной технологии<br />

Процесс выполнения программы по одной команде. После<br />

выполнения каждого шага управление возвращается программе,<br />

осуществляющей пошаговый режим (для возможности просмотра<br />

состояния ОЗУ и содержимого регистров <strong>М</strong>П)<br />

Совокупность правил, регламентирующих права доступа субъектов<br />

доступа к объектам доступа<br />

Спецификация безопасности, требуемой от предмета оценки;<br />

используется в качестве основы при оценке. Предмет безопасности<br />

определяет функции безопасности предмета оценки. Он также<br />

может определять цели безопасности, угрозы этим целям и<br />

конкретные внедряемые механизмы безопасности<br />

Система или продукт, подвергаемый оценке безопасности<br />

Угроза, в основе которой лежит злое намерение человека<br />

Программно или аппаратно инициированная передача управления<br />

по адресу, который находится в таблице векторов прерываний<br />

Способность осуществлять контролируемую или с ограниченным<br />

доступом услугу<br />

Каждый процесс в соответствующей системе может иметь<br />

несколько связанных с ним признаков привилегий. Состояние<br />

данных признаков привилегий определяет, может ли данная<br />

привилегия использоваться в текущий момент или<br />

контролироваться процессом<br />

Принцип построения криптографических алгоритмов, согласно<br />

которому в секрете держится только определенный набор их<br />

параметров (ключ), а все остальное может быть открытым без<br />

снижения стойкости алгоритма ниже допустимой величины. Был<br />

впервые сформулирован в работах голландского криптографа<br />

Кирхгофа в списке требований, предъявляемых к практическим<br />

шифрам, и единственный из всего списка «дожил» до наших дней<br />

ассоциированным с именем автора<br />

Блок программы (модуль), который работает только один раз, как<br />

правило, сразу после запуска программы, и после передачи<br />

управления основной задаче (к которой он пристыкован) в<br />

дальнейшем вычислительном процессе не участвует<br />

Процесс проверки целостности сообщения или его отдельных<br />

частей<br />

Информация, используемая проверяющим для проверки<br />

идентичности, заявленной с помощью информации обменной<br />

аутентификации<br />

Объект, который сам является или представляет объект,<br />

требующий аутентифицированной идентичности. Проверяющий<br />

наделен функциями, необходимыми для выполнения<br />

аутентификационных обменов

![ПосланиеапостолаВарнавы[1]](https://img.yumpu.com/25406994/1/184x260/1.jpg?quality=85)