А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

А,В,Соколов, 0,М, Степанюк - Скачать документы

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

56<br />

Способы НСД<br />

к информации X<br />

1<br />

осуществляется посредством<br />

Применения \) Использования \)<br />

Получения<br />

-подслушивающих<br />

устройств<br />

-подкуп лиц,<br />

конкурирующей фирмы<br />

-фотоустройств<br />

-видеоаппаратуры<br />

-спецблоков типа<br />

"троянский конь"<br />

-недостатков языка<br />

программирования<br />

-перехвата Э<strong>М</strong>И<br />

-хищения носителей<br />

информации<br />

-копирования<br />

информации<br />

-недостатков в<br />

операционных<br />

системах<br />

-защищаемых данных<br />

с помощью разрешающих запросов<br />

-анализа производственных отходов<br />

-сведений, содержащихся в<br />

средствах массовой информации<br />

-реквизитов разграненчения доступа<br />

-секретных паролей<br />

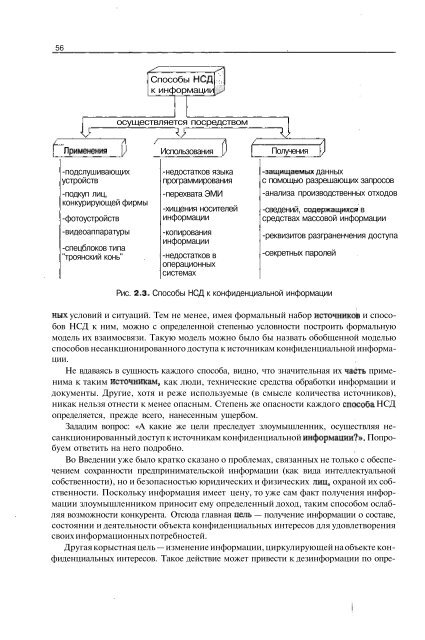

Рис. 2.3., Способы НСД к конфиденциальной информации<br />

ных условий и ситуаций. Тем не менее, имея формальный набор источников и способов<br />

НСД к ним, можно с определенной степенью условности построить формальную<br />

модель их взаимосвязи. Такую модель можно было бы назвать обобщенной моделью<br />

способов несанкционированного доступа к источникам конфиденциальной информации.<br />

Не вдаваясь в сущность каждого способа, видно, что значительная их чаёть применима<br />

к таким источникам, как люди, технические средства обработки информации и<br />

<strong>документы</strong>. Другие, хотя и реже используемые (в смысле количества источников),<br />

никак нельзя отнести к менее опасным. Степень же опасности каждого способа НСД<br />

определяется, прежде всего, нанесенным ущербом.<br />

Зададим вопрос: «<strong>А</strong> какие же цели преследует злоумышленник, осуществляя несанкционированный<br />

доступ к источникам конфиденциальной информации?». Попробуем<br />

ответить на него подробно.<br />

<strong>В</strong>о <strong>В</strong>ведении уже было кратко сказано о проблемах, связанных не только с обеспечением<br />

сохранности предпринимательской информации (как вида интеллектуальной<br />

собственности), но и безопасностью юридических и физических лиц, охраной их собственности.<br />

Поскольку информация имеет цену, то уже сам факт получения информации<br />

злоумышленником приносит ему определенный доход, таким способом ослабляя<br />

возможности конкурента. Отсюда главная цель — получение информации о составе,<br />

состоянии и деятельности объекта конфиденциальных интересов для удовлетворения<br />

своих информационных потребностей.<br />

Другая корыстная цель — изменение информации, циркулирующей на объекте конфиденциальных<br />

интересов. Такое действие может привести к дезинформации по опре-

![ПосланиеапостолаВарнавы[1]](https://img.yumpu.com/25406994/1/184x260/1.jpg?quality=85)