Multi-Boot Windows- Check

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

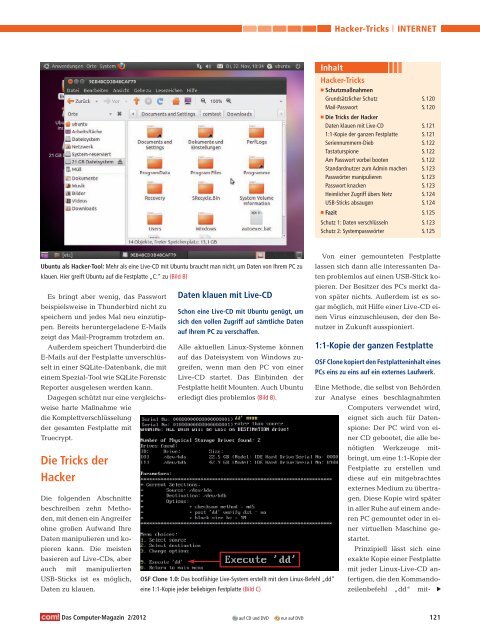

Ubuntu als Hacker-Tool: Mehr als eine Live-CD mit Ubuntu braucht man nicht, um Daten von Ihrem PC zu<br />

Von einer gemounteten Festplatte<br />

lassen sich dann alle interessanten Da-<br />

klauen. Hier greift Ubuntu auf die Festplatte „C:“ zu (Bild B)<br />

ten problemlos auf einen USB-Stick kopieren.<br />

Der Besitzer des PCs merkt da-<br />

Es bringt aber wenig, das Passwort Daten klauen mit Live-CD<br />

von später nichts. Außerdem ist es so-<br />

beispielsweise in Thunderbird nicht zu<br />

speichern und jedes Mal neu einzutippen.<br />

Bereits heruntergeladene E-Mails<br />

zeigt das Mail-Programm trotzdem an.<br />

Schon eine Live-CD mit Ubuntu genügt, um<br />

sich den vollen Zugriff auf sämtliche Daten<br />

auf Ihrem PC zu verschaffen.<br />

gar möglich, mit Hilfe einer Live-CD einen<br />

Virus einzuschleusen, der den Benutzer<br />

in Zukunft ausspioniert.<br />

Außerdem speichert Thunderbird die Alle aktuellen Linux-Systeme können 1:1-Kopie der ganzen Festplatte<br />

E-Mails auf der Festplatte unverschlüsselt<br />

in einer SQLite-Datenbank, die mit<br />

einem Spezial-Tool wie SQLite Forensic<br />

auf das Dateisystem von <strong>Windows</strong> zugreifen,<br />

wenn man den PC von einer<br />

Live-CD startet. Das Einbinden der<br />

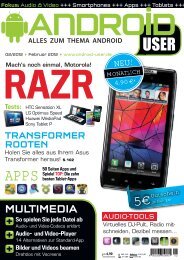

OSF Clone kopiert den Festplatteninhalt eines<br />

PCs eins zu eins auf ein externes Laufwerk.<br />

Reporter ausgelesen werden kann. Festplatte heißt Mounten. Auch Ubuntu Eine Methode, die selbst von Behörden<br />

Dagegen schützt nur eine vergleichs- erledigt dies problemlos (Bild B).<br />

zur Analyse eines beschlagnahmten<br />

weise harte Maßnahme wie<br />

Computers verwendet wird,<br />

die Komplettverschlüsselung<br />

eignet sich auch für Daten-<br />

der gesamten Festplatte mit<br />

spione: Der PC wird von ei-<br />

Truecrypt.<br />

ner CD gebootet, die alle benötigten<br />

Werkzeuge mit-<br />

Die Tricks der<br />

Hacker<br />

bringt, um eine 1:1-Kopie der<br />

Festplatte zu erstellen und<br />

diese auf ein mitgebrachtes<br />

externes Medium zu übertra-<br />

Die folgenden Abschnitte<br />

gen. Diese Kopie wird später<br />

beschreiben zehn Metho-<br />

in aller Ruhe auf einem andeden,<br />

mit denen ein Angreifer<br />

ren PC gemountet oder in ei-<br />

ohne großen Aufwand Ihre<br />

ner virtuellen Maschine ge-<br />

Daten manipulieren und kostartet.pieren<br />

kann. Die meisten<br />

Prinzipiell lässt sich eine<br />

basieren auf Live-CDs, aber<br />

exakte Kopie einer Festplatte<br />

auch mit manipulierten<br />

mit jeder Linux-Live-CD an-<br />

USB-Sticks ist es möglich, OSF Clone 1.0: Das bootfähige Live-System erstellt mit dem Linux-Befehl „dd“ fertigen, die den Kommando-<br />

Daten zu klauen.<br />

eine 1:1-Kopie jeder beliebigen Festplatte (Bild C)<br />

zeilenbefehl „dd“ mit-<br />

Das Computer-Magazin 2/2012<br />

Hacker-Tricks<br />

Inhalt<br />

Hacker-Tricks<br />

INTERNET<br />

■ Schutzmaßnahmen<br />

Grundsätzlicher Schutz S.120<br />

Mail-Passwort<br />

■ Die Tricks der Hacker<br />

S.120<br />

Daten klauen mit Live-CD S.121<br />

1:1-Kopie der ganzen Festplatte S.121<br />

Seriennummern-Dieb S.122<br />

Tastaturspione S.122<br />

Am Passwort vorbei booten S.122<br />

Standardnutzer zum Admin machen S.123<br />

Passwörter manipulieren S.123<br />

Passwort knacken S.123<br />

Heimlicher Zugriff übers Netz S.124<br />

USB-Sticks absaugen S.124<br />

■ Fazit S.125<br />

Schutz 1: Daten verschlüsseln S.123<br />

Schutz 2: Systempasswörter S.125<br />

auf CD und DVD nur auf DVD 121<br />

▲