Risico’s van een gevirtualiseerde IT-omgeving

Risico's van een gevirtualiseerde IT-omgeving - Vurore

Risico's van een gevirtualiseerde IT-omgeving - Vurore

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

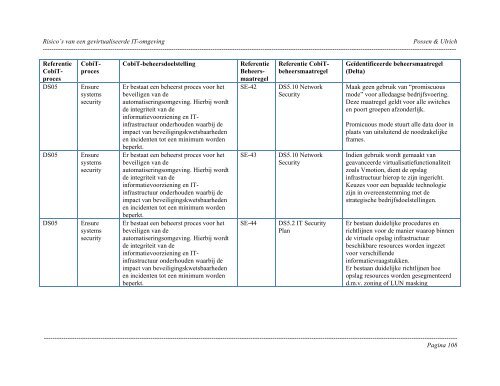

<strong>Risico’s</strong> <strong>van</strong> <strong>een</strong> <strong>gevirtualiseerde</strong> <strong>IT</strong>-<strong>omgeving</strong> Possen & Ulrich----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------DS05DS05ReferentieCobiTprocesDS05CobiTprocesEnsuresystemssecurityEnsuresystemssecurityEnsuresystemssecurityCobiT-beheersdoelstellingEr bestaat <strong>een</strong> beheerst proces voor hetbeveiligen <strong>van</strong> deautomatiserings<strong>omgeving</strong>. Hierbij wordtde integriteit <strong>van</strong> deinformatievoorziening en <strong>IT</strong>infrastructuuronderhouden waarbij deimpact <strong>van</strong> beveiligingskwetsbaarhedenen incidenten tot <strong>een</strong> minimum wordenbeperkt.Er bestaat <strong>een</strong> beheerst proces voor hetbeveiligen <strong>van</strong> deautomatiserings<strong>omgeving</strong>. Hierbij wordtde integriteit <strong>van</strong> deinformatievoorziening en <strong>IT</strong>infrastructuuronderhouden waarbij deimpact <strong>van</strong> beveiligingskwetsbaarhedenen incidenten tot <strong>een</strong> minimum wordenbeperkt.Er bestaat <strong>een</strong> beheerst proces voor hetbeveiligen <strong>van</strong> deautomatiserings<strong>omgeving</strong>. Hierbij wordtde integriteit <strong>van</strong> deinformatievoorziening en <strong>IT</strong>infrastructuuronderhouden waarbij deimpact <strong>van</strong> beveiligingskwetsbaarhedenen incidenten tot <strong>een</strong> minimum wordenbeperkt.ReferentieBeheersmaatregelSE-42SE-43SE-44Referentie CobiTbeheersmaatregelDS5.10 NetworkSecurityDS5.10 NetworkSecurityDS5.2 <strong>IT</strong> SecurityPlanGeïdentificeerde beheersmaatregel(Delta)Maak g<strong>een</strong> gebruik <strong>van</strong> “promiscuousmode” voor alledaagse bedrijfsvoering.Deze maatregel geldt voor alle switchesen poort groepen afzonderlijk.Promicuous mode stuurt alle data door inplaats <strong>van</strong> uitsluitend de noodzakelijkeframes.Indien gebruik wordt gemaakt <strong>van</strong>gea<strong>van</strong>ceerde virtualisatiefunctionaliteitzoals Vmotion, dient de opslaginfrastructuur hierop te zijn ingericht.Keuzes voor <strong>een</strong> bepaalde technologiezijn in over<strong>een</strong>stemming met destrategische bedrijfsdoelstellingen.Er bestaan duidelijke procedures enrichtlijnen voor de manier waarop binnende virtuele opslag infrastructuurbeschikbare resources worden ingezetvoor verschillendeinformatievraagstukken.Er bestaan duidelijke richtlijnen hoeopslag resources worden gesegmenteerdd.m.v. zoning of LUN masking----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Pagina 108