Risico’s van een gevirtualiseerde IT-omgeving

Risico's van een gevirtualiseerde IT-omgeving - Vurore

Risico's van een gevirtualiseerde IT-omgeving - Vurore

- No tags were found...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

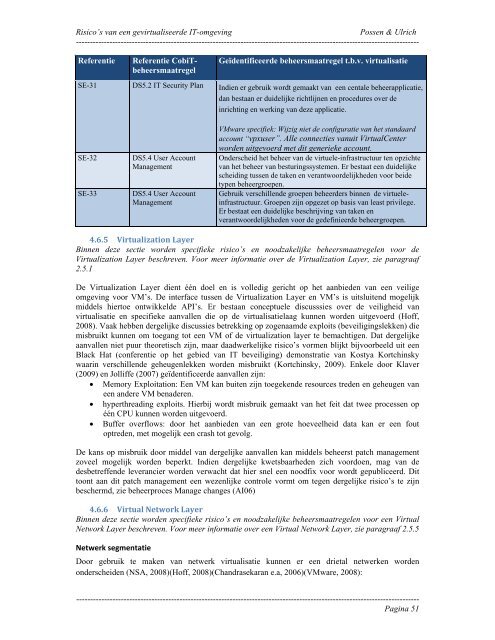

<strong>Risico’s</strong> <strong>van</strong> <strong>een</strong> <strong>gevirtualiseerde</strong> <strong>IT</strong>-<strong>omgeving</strong>Possen & Ulrich---------------------------------------------------------------------------------------------------------------------------ReferentieReferentie CobiTbeheersmaatregelGeïdentificeerde beheersmaatregel t.b.v. virtualisatieSE-31 DS5.2 <strong>IT</strong> Security Plan Indien er gebruik wordt gemaakt <strong>van</strong> <strong>een</strong> centale beheerapplicatie,dan bestaan er duidelijke richtlijnen en procedures over deinrichting en werking <strong>van</strong> deze applicatie.SE-32SE-33DS5.4 User AccountManagementDS5.4 User AccountManagementVMware specifiek: Wijzig niet de configuratie <strong>van</strong> het standaardaccount “vpxuser”. Alle connecties <strong>van</strong>uit VirtualCenterworden uitgevoerd met dit generieke account.Onderscheid het beheer <strong>van</strong> de virtuele-infrastructuur ten opzichte<strong>van</strong> het beheer <strong>van</strong> besturingssystemen. Er bestaat <strong>een</strong> duidelijkescheiding tussen de taken en verantwoordelijkheden voor beidetypen beheergroepen.Gebruik verschillende groepen beheerders binnen de virtueleinfrastructuur.Groepen zijn opgezet op basis <strong>van</strong> least privilege.Er bestaat <strong>een</strong> duidelijke beschrijving <strong>van</strong> taken enverantwoordelijkheden voor de gedefinieerde beheergroepen.4.6.5 Virtualization LayerBinnen deze sectie worden specifieke risico’s en noodzakelijke beheersmaatregelen voor deVirtualization Layer beschreven. Voor meer informatie over de Virtualization Layer, zie paragraaf2.5.1De Virtualization Layer dient één doel en is volledig gericht op het aanbieden <strong>van</strong> <strong>een</strong> veilige<strong>omgeving</strong> voor VM’s. De interface tussen de Virtualization Layer en VM’s is uitsluitend mogelijkmiddels hiertoe ontwikkelde API’s. Er bestaan conceptuele discusssies over de veiligheid <strong>van</strong>virtualisatie en specifieke aanvallen die op de virtualisatielaag kunnen worden uitgevoerd (Hoff,2008). Vaak hebben dergelijke discussies betrekking op zogenaamde exploits (beveiligingslekken) diemisbruikt kunnen om toegang tot <strong>een</strong> VM of de virtualization layer te bemachtigen. Dat dergelijkeaanvallen niet puur theoretisch zijn, maar daadwerkelijke risico’s vormen blijkt bijvoorbeeld uit <strong>een</strong>Black Hat (conferentie op het gebied <strong>van</strong> <strong>IT</strong> beveiliging) demonstratie <strong>van</strong> Kostya Kortchinskywaarin verschillende geheugenlekken worden misbruikt (Kortchinsky, 2009). Enkele door Klaver(2009) en Jolliffe (2007) geïdentificeerde aanvallen zijn:• Memory Exploitation: Een VM kan buiten zijn toegekende resources treden en geheugen <strong>van</strong><strong>een</strong> andere VM benaderen.• hyperthreading exploits. Hierbij wordt misbruik gemaakt <strong>van</strong> het feit dat twee processen opéén CPU kunnen worden uitgevoerd.• Buffer overflows: door het aanbieden <strong>van</strong> <strong>een</strong> grote hoeveelheid data kan er <strong>een</strong> foutoptreden, met mogelijk <strong>een</strong> crash tot gevolg.De kans op misbruik door middel <strong>van</strong> dergelijke aanvallen kan middels beheerst patch managementzoveel mogelijk worden beperkt. Indien dergelijke kwetsbaarheden zich voordoen, mag <strong>van</strong> dedesbetreffende leverancier worden verwacht dat hier snel <strong>een</strong> noodfix voor wordt gepubliceerd. Dittoont aan dit patch management <strong>een</strong> wezenlijke controle vormt om tegen dergelijke risico’s te zijnbeschermd, zie beheerproces Manage changes (AI06)4.6.6 Virtual Network LayerBinnen deze sectie worden specifieke risico’s en noodzakelijke beheersmaatregelen voor <strong>een</strong> VirtualNetwork Layer beschreven. Voor meer informatie over <strong>een</strong> Virtual Network Layer, zie paragraaf 2.5.5Netwerk segmentatieDoor gebruik te maken <strong>van</strong> netwerk virtualisatie kunnen er <strong>een</strong> drietal netwerken wordenonderscheiden (NSA, 2008)(Hoff, 2008)(Chandrasekaran e.a, 2006)(VMware, 2008):---------------------------------------------------------------------------------------------------------------------------Pagina 51