Risico’s van een gevirtualiseerde IT-omgeving

Risico's van een gevirtualiseerde IT-omgeving - Vurore

Risico's van een gevirtualiseerde IT-omgeving - Vurore

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

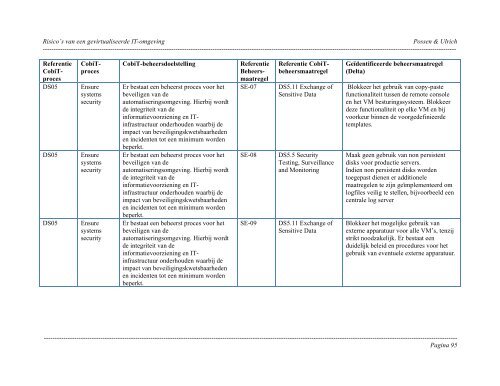

<strong>Risico’s</strong> <strong>van</strong> <strong>een</strong> <strong>gevirtualiseerde</strong> <strong>IT</strong>-<strong>omgeving</strong> Possen & Ulrich----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------DS05DS05ReferentieCobiTprocesDS05CobiTprocesEnsuresystemssecurityEnsuresystemssecurityEnsuresystemssecurityCobiT-beheersdoelstellingEr bestaat <strong>een</strong> beheerst proces voor hetbeveiligen <strong>van</strong> deautomatiserings<strong>omgeving</strong>. Hierbij wordtde integriteit <strong>van</strong> deinformatievoorziening en <strong>IT</strong>infrastructuuronderhouden waarbij deimpact <strong>van</strong> beveiligingskwetsbaarhedenen incidenten tot <strong>een</strong> minimum wordenbeperkt.Er bestaat <strong>een</strong> beheerst proces voor hetbeveiligen <strong>van</strong> deautomatiserings<strong>omgeving</strong>. Hierbij wordtde integriteit <strong>van</strong> deinformatievoorziening en <strong>IT</strong>infrastructuuronderhouden waarbij deimpact <strong>van</strong> beveiligingskwetsbaarhedenen incidenten tot <strong>een</strong> minimum wordenbeperkt.Er bestaat <strong>een</strong> beheerst proces voor hetbeveiligen <strong>van</strong> deautomatiserings<strong>omgeving</strong>. Hierbij wordtde integriteit <strong>van</strong> deinformatievoorziening en <strong>IT</strong>infrastructuuronderhouden waarbij deimpact <strong>van</strong> beveiligingskwetsbaarhedenen incidenten tot <strong>een</strong> minimum wordenbeperkt.ReferentieBeheersmaatregelSE-07SE-08SE-09Referentie CobiTbeheersmaatregelDS5.11 Exchange ofSensitive DataDS5.5 SecurityTesting, Surveillanceand MonitoringDS5.11 Exchange ofSensitive DataGeïdentificeerde beheersmaatregel(Delta)Blokkeer het gebruik <strong>van</strong> copy-pastefunctionaliteit tussen de remote consol<strong>een</strong> het VM besturingssysteem. Blokkeerdeze functionaliteit op elke VM en bijvoorkeur binnen de voorgedefinieerdetemplates.Maak g<strong>een</strong> gebruik <strong>van</strong> non persistentdisks voor productie servers.Indien non persistent disks wordentoegepast dienen er additionelemaatregelen te zijn geïmplementeerd omlogfiles veilig te stellen, bijvoorbeeld <strong>een</strong>centrale log serverBlokkeer het mogelijke gebruik <strong>van</strong>externe apparatuur voor alle VM’s, tenzijstrikt noodzakelijk. Er bestaat <strong>een</strong>duidelijk beleid en procedures voor hetgebruik <strong>van</strong> eventuele externe apparatuur.----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Pagina 95