Risico’s van een gevirtualiseerde IT-omgeving

Risico's van een gevirtualiseerde IT-omgeving - Vurore

Risico's van een gevirtualiseerde IT-omgeving - Vurore

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

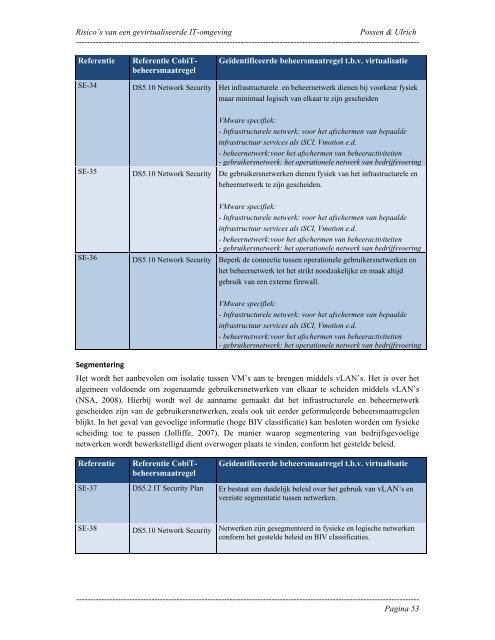

<strong>Risico’s</strong> <strong>van</strong> <strong>een</strong> <strong>gevirtualiseerde</strong> <strong>IT</strong>-<strong>omgeving</strong>Possen & Ulrich---------------------------------------------------------------------------------------------------------------------------ReferentieSE-34Referentie CobiTbeheersmaatregelGeïdentificeerde beheersmaatregel t.b.v. virtualisatieDS5.10 Network Security Het infrastructurele en beheernetwerk dienen bij voorkeur fysiekmaar minimaal logisch <strong>van</strong> elkaar te zijn gescheidenSE-35VMware specifiek:- Infrastructurele netwerk: voor het afschermen <strong>van</strong> bepaaldeinfrastructuur services als iSCI, Vmotion e.d.- beheernetwerk:voor het afschermen <strong>van</strong> beheeractiviteiten- gebruikersnetwerk: het operationele netwerk <strong>van</strong> bedrijfsvoeringDS5.10 Network Security De gebruikersnetwerken dienen fysiek <strong>van</strong> het infrastructurele enbeheernetwerk te zijn gescheiden.SE-36VMware specifiek:- Infrastructurele netwerk: voor het afschermen <strong>van</strong> bepaaldeinfrastructuur services als iSCI, Vmotion e.d.- beheernetwerk:voor het afschermen <strong>van</strong> beheeractiviteiten- gebruikersnetwerk: het operationele netwerk <strong>van</strong> bedrijfsvoeringDS5.10 Network Security Beperk de connectie tussen operationele gebruikersnetwerken enhet beheernetwerk tot het strikt noodzakelijke en maak altijdgebruik <strong>van</strong> <strong>een</strong> externe firewall.SegmenteringVMware specifiek:- Infrastructurele netwerk: voor het afschermen <strong>van</strong> bepaaldeinfrastructuur services als iSCI, Vmotion e.d.- beheernetwerk:voor het afschermen <strong>van</strong> beheeractiviteiten- gebruikersnetwerk: het operationele netwerk <strong>van</strong> bedrijfsvoeringHet wordt het aanbevolen om isolatie tussen VM’s aan te brengen middels vLAN’s. Het is over hetalgem<strong>een</strong> voldoende om zogenaamde gebruikersnetwerken <strong>van</strong> elkaar te scheiden middels vLAN’s(NSA, 2008). Hierbij wordt wel de aanname gemaakt dat het infrastructurele en beheernetwerkgescheiden zijn <strong>van</strong> de gebruikersnetwerken, zoals ook uit eerder geformuleerde beheersmaatregelenblijkt. In het geval <strong>van</strong> gevoelige informatie (hoge BIV classificatie) kan besloten worden om fysiekescheiding toe te passen (Jolliffe, 2007). De manier waarop segmentering <strong>van</strong> bedrijfsgevoeligenetwerken wordt bewerkstelligd dient overwogen plaats te vinden, conform het gestelde beleid.ReferentieReferentie CobiTbeheersmaatregelGeïdentificeerde beheersmaatregel t.b.v. virtualisatieSE-37 DS5.2 <strong>IT</strong> Security Plan Er bestaat <strong>een</strong> duidelijk beleid over het gebruik <strong>van</strong> vLAN’s envereiste segmentatie tussen netwerken.SE-38DS5.10 Network Security Netwerken zijn gesegmenteerd in fysieke en logische netwerkenconform het gestelde beleid en BIV classificaties.---------------------------------------------------------------------------------------------------------------------------Pagina 53