Risico’s van een gevirtualiseerde IT-omgeving

Risico's van een gevirtualiseerde IT-omgeving - Vurore

Risico's van een gevirtualiseerde IT-omgeving - Vurore

- No tags were found...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

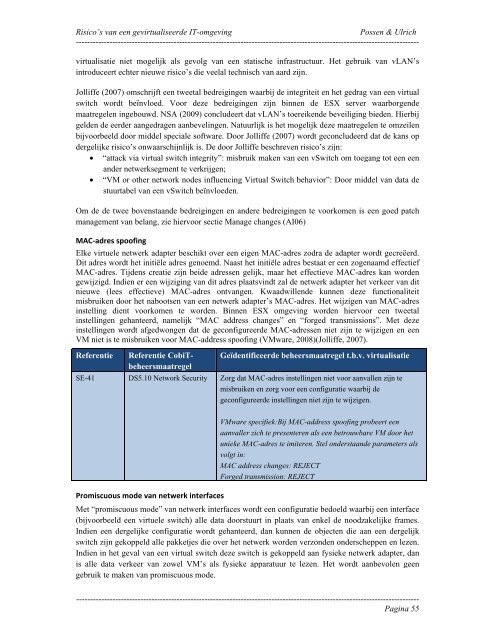

<strong>Risico’s</strong> <strong>van</strong> <strong>een</strong> <strong>gevirtualiseerde</strong> <strong>IT</strong>-<strong>omgeving</strong>Possen & Ulrich---------------------------------------------------------------------------------------------------------------------------virtualisatie niet mogelijk als gevolg <strong>van</strong> <strong>een</strong> statische infrastructuur. Het gebruik <strong>van</strong> vLAN’sintroduceert echter nieuwe risico’s die veelal technisch <strong>van</strong> aard zijn.Jolliffe (2007) omschrijft <strong>een</strong> tweetal bedreigingen waarbij de integriteit en het gedrag <strong>van</strong> <strong>een</strong> virtualswitch wordt beïnvloed. Voor deze bedreigingen zijn binnen de ESX server waarborgendemaatregelen ingebouwd. NSA (2009) concludeert dat vLAN’s toereikende beveiliging bieden. Hierbijgelden de eerder aangedragen aanbevelingen. Natuurlijk is het mogelijk deze maatregelen te omzeilenbijvoorbeeld door middel speciale software. Door Jolliffe (2007) wordt geconcludeerd dat de kans opdergelijke risico’s onwaarschijnlijk is. De door Jolliffe beschreven risico’s zijn:• “attack via virtual switch integrity”: misbruik maken <strong>van</strong> <strong>een</strong> vSwitch om toegang tot <strong>een</strong> <strong>een</strong>ander netwerksegment te verkrijgen;• “VM or other network nodes influencing Virtual Switch behavior”: Door middel <strong>van</strong> data destuurtabel <strong>van</strong> <strong>een</strong> vSwitch beïnvloeden.Om de de twee bovenstaande bedreigingen en andere bedreigingen te voorkomen is <strong>een</strong> goed patchmanagement <strong>van</strong> belang, zie hiervoor sectie Manage changes (AI06)MAC‐adres spoofingElke virtuele netwerk adapter beschikt over <strong>een</strong> eigen MAC-adres zodra de adapter wordt gecreëerd.Dit adres wordt het initiële adres genoemd. Naast het initiële adres bestaat er <strong>een</strong> zogenaamd effectiefMAC-adres. Tijdens creatie zijn beide adressen gelijk, maar het effectieve MAC-adres kan wordengewijzigd. Indien er <strong>een</strong> wijziging <strong>van</strong> dit adres plaatsvindt zal de netwerk adapter het verkeer <strong>van</strong> ditnieuwe (lees effectieve) MAC-adres ont<strong>van</strong>gen. Kwaadwillende kunnen deze functionaliteitmisbruiken door het nabootsen <strong>van</strong> <strong>een</strong> netwerk adapter’s MAC-adres. Het wijzigen <strong>van</strong> MAC-adresinstelling dient voorkomen te worden. Binnen ESX <strong>omgeving</strong> worden hiervoor <strong>een</strong> tweetalinstellingen gehanteerd, namelijk “MAC address changes” en “forged transmissions”. Met dezeinstellingen wordt afgedwongen dat de geconfigureerde MAC-adressen niet zijn te wijzigen en <strong>een</strong>VM niet is te misbruiken voor MAC-address spoofing (VMware, 2008)(Jolliffe, 2007).Referentie Referentie CobiTbeheersmaatregelGeïdentificeerde beheersmaatregel t.b.v. virtualisatieSE-41 DS5.10 Network Security Zorg dat MAC-adres instellingen niet voor aanvallen zijn temisbruiken en zorg voor <strong>een</strong> configuratie waarbij degeconfigureerde instellingen niet zijn te wijzigen.Promiscuous mode <strong>van</strong> netwerk interfacesVMware specifiek:Bij MAC-address spoofing probeert <strong>een</strong>aanvaller zich te presenteren als <strong>een</strong> betrouwbare VM door hetunieke MAC-adres te imiteren. Stel onderstaande parameters alsvolgt in:MAC address changes: REJECTForged transmission: REJECTMet “promiscuous mode” <strong>van</strong> netwerk interfaces wordt <strong>een</strong> configuratie bedoeld waarbij <strong>een</strong> interface(bijvoorbeeld <strong>een</strong> virtuele switch) alle data doorstuurt in plaats <strong>van</strong> enkel de noodzakelijke frames.Indien <strong>een</strong> dergelijke configuratie wordt gehanteerd, dan kunnen de objecten die aan <strong>een</strong> dergelijkswitch zijn gekoppeld alle pakketjes die over het netwerk worden verzonden onderscheppen en lezen.Indien in het geval <strong>van</strong> <strong>een</strong> virtual switch deze switch is gekoppeld aan fysieke netwerk adapter, danis alle data verkeer <strong>van</strong> zowel VM’s als fysieke apparatuur te lezen. Het wordt aanbevolen g<strong>een</strong>gebruik te maken <strong>van</strong> promiscuous mode.---------------------------------------------------------------------------------------------------------------------------Pagina 55