Risico’s van een gevirtualiseerde IT-omgeving

Risico's van een gevirtualiseerde IT-omgeving - Vurore

Risico's van een gevirtualiseerde IT-omgeving - Vurore

- No tags were found...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

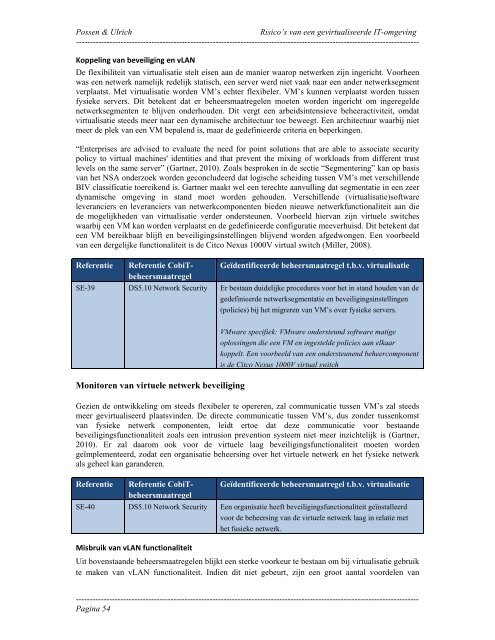

Possen & Ulrich<strong>Risico’s</strong> <strong>van</strong> <strong>een</strong> <strong>gevirtualiseerde</strong> <strong>IT</strong>-<strong>omgeving</strong>---------------------------------------------------------------------------------------------------------------------------Koppeling <strong>van</strong> beveiliging en vLANDe flexibiliteit <strong>van</strong> virtualisatie stelt eisen aan de manier waarop netwerken zijn ingericht. Voorh<strong>een</strong>was <strong>een</strong> netwerk namelijk redelijk statisch, <strong>een</strong> server werd niet vaak naar <strong>een</strong> ander netwerksegmentverplaatst. Met virtualisatie worden VM’s echter flexibeler. VM’s kunnen verplaatst worden tussenfysieke servers. Dit betekent dat er beheersmaatregelen moeten worden ingericht om ingeregeldenetwerksegmenten te blijven onderhouden. Dit vergt <strong>een</strong> arbeidsintensieve beheeractiviteit, omdatvirtualisatie steeds meer naar <strong>een</strong> dynamische architectuur toe beweegt. Een architectuur waarbij nietmeer de plek <strong>van</strong> <strong>een</strong> VM bepalend is, maar de gedefinieerde criteria en beperkingen.“Enterprises are advised to evaluate the need for point solutions that are able to associate securitypolicy to virtual machines' identities and that prevent the mixing of workloads from different trustlevels on the same server” (Gartner, 2010). Zoals besproken in de sectie “Segmentering” kan op basis<strong>van</strong> het NSA onderzoek worden geconcludeerd dat logische scheiding tussen VM’s met verschillendeBIV classificatie toereikend is. Gartner maakt wel <strong>een</strong> terechte aanvulling dat segmentatie in <strong>een</strong> zeerdynamische <strong>omgeving</strong> in stand moet worden gehouden. Verschillende (virtualisatie)softwareleveranciers en leveranciers <strong>van</strong> netwerkcomponenten bieden nieuwe netwerkfunctionaliteit aan diede mogelijkheden <strong>van</strong> virtualisatie verder ondersteunen. Voorbeeld hier<strong>van</strong> zijn virtuele switcheswaarbij <strong>een</strong> VM kan worden verplaatst en de gedefinieerde configuratie meeverhuisd. Dit betekent dat<strong>een</strong> VM bereikbaar blijft en beveiligingsinstellingen blijvend worden afgedwongen. Een voorbeeld<strong>van</strong> <strong>een</strong> dergelijke functionaliteit is de Citco Nexus 1000V virtual switch (Miller, 2008).ReferentieReferentie CobiTbeheersmaatregelGeïdentificeerde beheersmaatregel t.b.v. virtualisatieSE-39 DS5.10 Network Security Er bestaan duidelijke procedures voor het in stand houden <strong>van</strong> degedefinieerde netwerksegmentatie en beveiligingsinstellingen(policies) bij het migreren <strong>van</strong> VM’s over fysieke servers.Monitoren <strong>van</strong> virtuele netwerk beveiligingVMware specifiek: VMware ondersteund software matigeoplossingen die <strong>een</strong> VM en ingestelde policies aan elkaarkoppelt. Een voorbeeld <strong>van</strong> <strong>een</strong> ondersteunend beheercomponentis de Citco Nexus 1000V virtual switchGezien de ontwikkeling om steeds flexibeler te opereren, zal communicatie tussen VM’s zal steedsmeer gevirtualiseerd plaatsvinden. De directe communicatie tussen VM’s, dus zonder tussenkomst<strong>van</strong> fysieke netwerk componenten, leidt ertoe dat deze communicatie voor bestaandebeveiligingsfunctionaliteit zoals <strong>een</strong> intrusion prevention systeem niet meer inzichtelijk is (Gartner,2010). Er zal daarom ook voor de virtuele laag beveiligingsfunctionaliteit moeten wordengeïmplementeerd, zodat <strong>een</strong> organisatie beheersing over het virtuele netwerk en het fysieke netwerkals geheel kan garanderen.Referentie Referentie CobiTbeheersmaatregelGeïdentificeerde beheersmaatregel t.b.v. virtualisatieSE-40 DS5.10 Network Security Een organisatie heeft beveiligingsfunctionaliteit geïnstalleerdvoor de beheersing <strong>van</strong> de virtuele netwerk laag in relatie methet fusieke netwerk.Misbruik <strong>van</strong> vLAN functionaliteitUit bovenstaande beheersmaatregelen blijkt <strong>een</strong> sterke voorkeur te bestaan om bij virtualisatie gebruikte maken <strong>van</strong> vLAN functionaliteit. Indien dit niet gebeurt, zijn <strong>een</strong> groot aantal voordelen <strong>van</strong>---------------------------------------------------------------------------------------------------------------------------Pagina 54