Risico’s van een gevirtualiseerde IT-omgeving

Risico's van een gevirtualiseerde IT-omgeving - Vurore

Risico's van een gevirtualiseerde IT-omgeving - Vurore

- No tags were found...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

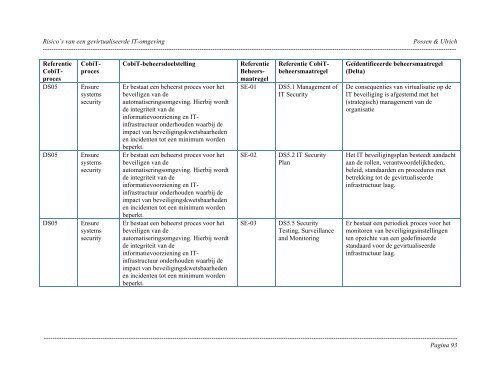

<strong>Risico’s</strong> <strong>van</strong> <strong>een</strong> <strong>gevirtualiseerde</strong> <strong>IT</strong>-<strong>omgeving</strong> Possen & Ulrich----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------DS05DS05ReferentieCobiTprocesDS05CobiTprocesEnsuresystemssecurityEnsuresystemssecurityEnsuresystemssecurityCobiT-beheersdoelstellingEr bestaat <strong>een</strong> beheerst proces voor hetbeveiligen <strong>van</strong> deautomatiserings<strong>omgeving</strong>. Hierbij wordtde integriteit <strong>van</strong> deinformatievoorziening en <strong>IT</strong>infrastructuuronderhouden waarbij deimpact <strong>van</strong> beveiligingskwetsbaarhedenen incidenten tot <strong>een</strong> minimum wordenbeperkt.Er bestaat <strong>een</strong> beheerst proces voor hetbeveiligen <strong>van</strong> deautomatiserings<strong>omgeving</strong>. Hierbij wordtde integriteit <strong>van</strong> deinformatievoorziening en <strong>IT</strong>infrastructuuronderhouden waarbij deimpact <strong>van</strong> beveiligingskwetsbaarhedenen incidenten tot <strong>een</strong> minimum wordenbeperkt.Er bestaat <strong>een</strong> beheerst proces voor hetbeveiligen <strong>van</strong> deautomatiserings<strong>omgeving</strong>. Hierbij wordtde integriteit <strong>van</strong> deinformatievoorziening en <strong>IT</strong>infrastructuuronderhouden waarbij deimpact <strong>van</strong> beveiligingskwetsbaarhedenen incidenten tot <strong>een</strong> minimum wordenbeperkt.ReferentieBeheersmaatregelSE-01SE-02SE-03Referentie CobiTbeheersmaatregelDS5.1 Management of<strong>IT</strong> SecurityDS5.2 <strong>IT</strong> SecurityPlanDS5.5 SecurityTesting, Surveillanceand MonitoringGeïdentificeerde beheersmaatregel(Delta)De consequenties <strong>van</strong> virtualisatie op de<strong>IT</strong> beveiliging is afgestemd met het(strategisch) management <strong>van</strong> deorganisatieHet <strong>IT</strong> beveiligingsplan besteedt aandachtaan de rollen, verantwoordelijkheden,beleid, standaarden en procedures metbetrekking tot de <strong>gevirtualiseerde</strong>infrastructuur laag.Er bestaat <strong>een</strong> periodiek proces voor hetmonitoren <strong>van</strong> beveiligingsinstellingenten opzichte <strong>van</strong> <strong>een</strong> gedefinieerdestandaard voor de <strong>gevirtualiseerde</strong>infrastructuur laag.----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Pagina 93