PROGRAMA DE ASIGNATURA - Universidad de Viña del Mar

PROGRAMA DE ASIGNATURA - Universidad de Viña del Mar

PROGRAMA DE ASIGNATURA - Universidad de Viña del Mar

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

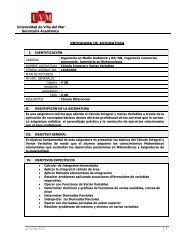

<strong>Universidad</strong> <strong>de</strong> Viña <strong>de</strong>l <strong>Mar</strong>Secretaría AcadémicaV. CONTENIDOS1. Introducción al Ethical Hacking1.1 Definiciones1.2 Tipos <strong>de</strong> atacantes a los sistemas <strong>de</strong> información2. Tipos <strong>de</strong> ataques más comunes y contramedidas: Port Scan, Network Scan, Troyanos,Virus, Puertas traseras, Keyloggers, Desktop Spy, DoS, Esteganografía, Cracking <strong>de</strong> password, MACSpoofing, Phishing, Hacking web servers, Ingeniería Social.3. Metodología hackers3.1 Reconocimiento3.2 Escaneo3.3 Ganar acceso3.4 Mantener acceso3.5 Borrado <strong>de</strong> huellas4. Metodología <strong>de</strong> análisis <strong>de</strong> vulnerabilida<strong>de</strong>s4.1 Diseño y caracterización <strong>de</strong> una prueba <strong>de</strong> análisis <strong>de</strong> vulnerabilida<strong>de</strong>s4.2 I<strong>de</strong>ntificación <strong>de</strong> vulnerabilida<strong>de</strong>s en servidores y re<strong>de</strong>s4.3 Ataques <strong>de</strong> intrusión5. Generación <strong>de</strong> informes <strong>de</strong> análisis <strong>de</strong> vulnerabilida<strong>de</strong>s5.1 Análisis <strong>de</strong> vulnerabilida<strong>de</strong>s i<strong>de</strong>ntificadas5.2 Documentación <strong>de</strong> vulnerabilida<strong>de</strong>s5.3 Presentación <strong>de</strong> recomendaciones6. Utilización <strong>de</strong> softwate para Analisis <strong>de</strong> Vulnerabilida<strong>de</strong>s y test <strong>de</strong> intrusión6.1 Backtrack6.2 Acunetix6.3 N-Stalker6.4 GFI-Lanscan7. Framework para Análisis <strong>de</strong> Vulnerabilida<strong>de</strong>sVI.MÉTODOS <strong>DE</strong> INSTRUCCIÓN <strong>DE</strong> LA <strong>ASIGNATURA</strong>Se realizará una presentación teórica <strong>de</strong> los conceptos y un caso práctico en un laboratorio <strong>de</strong> re<strong>de</strong>s,propiciando que los participantes tengan la posibilidad <strong>de</strong> tener un contacto con herramientastecnológicas para pruebas <strong>de</strong> intrusión ética.mayo <strong>de</strong> 2012 2