Bericht Prsi

Bericht Prsi

Bericht Prsi

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

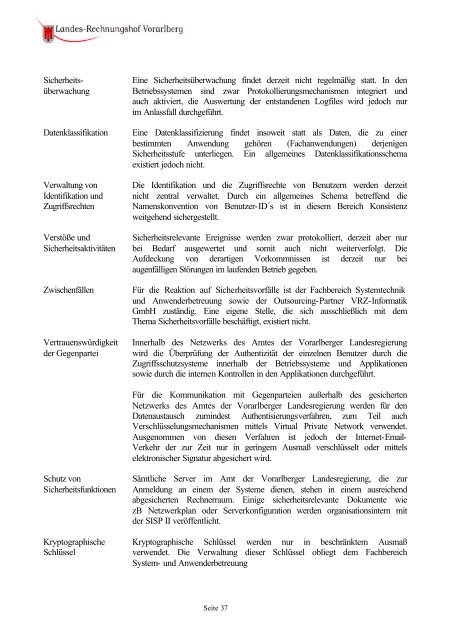

Sicherheitsüberwachung<br />

Eine Sicherheitsüberwachung findet derzeit nicht regelmäßig statt. In den<br />

Betriebssystemen sind zwar Protokollierungsmechanismen integriert und<br />

auch aktiviert, die Auswertung der entstandenen Logfiles wird jedoch nur<br />

im Anlassfall durchgeführt.<br />

Datenklassifikation Eine Datenklassifizierung findet insoweit statt als Daten, die zu einer<br />

bestimmten Anwendung gehören (Fachanwendungen) derjenigen<br />

Sicherheitsstufe unterliegen. Ein allgemeines Datenklassifikationsschema<br />

existiert jedoch nicht.<br />

Verwaltung von<br />

Identifikation und<br />

Zugriffsrechten<br />

Verstöße und<br />

Sicherheitsaktivitäten<br />

Die Identifikation und die Zugriffsrechte von Benutzern werden derzeit<br />

nicht zentral verwaltet. Durch ein allgemeines Schema betreffend die<br />

Namenskonvention von Benutzer-ID´s ist in diesem Bereich Konsistenz<br />

weitgehend sichergestellt.<br />

Sicherheitsrelevante Ereignisse werden zwar protokolliert, derzeit aber nur<br />

bei Bedarf ausgewertet und somit auch nicht weiterverfolgt. Die<br />

Aufdeckung von derartigen Vorkommnissen ist derzeit nur bei<br />

augenfälligen Störungen im laufenden Betrieb gegeben.<br />

Zwischenfällen Für die Reaktion auf Sicherheitsvorfälle ist der Fachbereich Systemtechnik<br />

und Anwenderbetreuung sowie der Outsourcing-Partner VRZ-Informatik<br />

GmbH zuständig. Eine eigene Stelle, die sich ausschließlich mit dem<br />

Thema Sicherheitsvorfälle beschäftigt, existiert nicht.<br />

Vertrauenswürdigkeit<br />

der Gegenpartei<br />

Schutz von<br />

Sicherheitsfunktionen<br />

Kryptographische<br />

Schlüssel<br />

Innerhalb des Netzwerks des Amtes der Vorarlberger Landesregierung<br />

wird die Überprüfung der Authentizität der einzelnen Benutzer durch die<br />

Zugriffsschutzsysteme innerhalb der Betriebssysteme und Applikationen<br />

sowie durch die internen Kontrollen in den Applikationen durchgeführt.<br />

Für die Kommunikation mit Gegenparteien außerhalb des gesicherten<br />

Netzwerks des Amtes der Vorarlberger Landesregierung werden für den<br />

Datenaustausch zumindest Authentisierungsverfahren, zum Teil auch<br />

Verschlüsselungsmechanismen mittels Virtual Private Network verwendet.<br />

Ausgenommen von diesen Verfahren ist jedoch der Internet-Email-<br />

Verkehr der zur Zeit nur in geringem Ausmaß verschlüsselt oder mittels<br />

elektronischer Signatur abgesichert wird.<br />

Sämtliche Server im Amt der Vorarlberger Landesregierung, die zur<br />

Anmeldung an einem der Systeme dienen, stehen in einem ausreichend<br />

abgesicherten Rechnerraum. Einige sicherheitsrelevante Dokumente wie<br />

zB Netzwerkplan oder Serverkonfiguration werden organisationsintern mit<br />

der SISP II veröffentlicht.<br />

Kryptographische Schlüssel werden nur in beschränktem Ausmaß<br />

verwendet. Die Verwaltung dieser Schlüssel obliegt dem Fachbereich<br />

System- und Anwenderbetreuung<br />

Seite 37