- Page 1:

2012-ENST-003EDITE de ParisDoctorat

- Page 4 and 5:

Jean-Pierre Flori: Boolean function

- Page 7:

AbstractThe core of this thesis is

- Page 11 and 12:

AcknowledgmentsVladimir. — Quand

- Page 13 and 14:

ContentsList of symbols and notatio

- Page 15 and 16:

Contentsxv4 Efficient characterizat

- Page 17 and 18:

List of figures1.1 The filter model

- Page 19 and 20:

List of symbols and notationGeneral

- Page 21 and 22:

List of symbols and notationxxil(t)

- Page 23 and 24:

List of symbols and notationxxiiidi

- Page 25:

List of symbols and notationxxvu

- Page 28 and 29:

2 Introduction1 Mathematics and cry

- Page 30 and 31:

4 Introductiongiving more general b

- Page 33 and 34:

Chapter 1Boolean functions incrypto

- Page 35 and 36:

1.1. Cryptographic criteria for Boo

- Page 37 and 38:

1.2. Families of Boolean functions

- Page 39 and 40:

1.2. Families of Boolean functions

- Page 41 and 42:

1.2. Families of Boolean functions

- Page 43:

1.2. Families of Boolean functions

- Page 46 and 47:

20 Chapter 2. On a conjecture about

- Page 48 and 49:

22 Chapter 2. On a conjecture about

- Page 50 and 51:

24 Chapter 2. On a conjecture about

- Page 52 and 53:

26 Chapter 2. On a conjecture about

- Page 54 and 55:

28 Chapter 2. On a conjecture about

- Page 56 and 57:

30 Chapter 2. On a conjecture about

- Page 58 and 59:

32 Chapter 2. On a conjecture about

- Page 60 and 61:

34 Chapter 2. On a conjecture about

- Page 62 and 63:

36 Chapter 2. On a conjecture about

- Page 64 and 65:

38 Chapter 2. On a conjecture about

- Page 66 and 67:

40 Chapter 2. On a conjecture about

- Page 68 and 69:

42 Chapter 2. On a conjecture about

- Page 70 and 71:

44 Chapter 2. On a conjecture about

- Page 72 and 73:

46 Chapter 2. On a conjecture about

- Page 74 and 75:

48 Chapter 2. On a conjecture about

- Page 76 and 77:

50 Chapter 2. On a conjecture about

- Page 78 and 79:

52 Chapter 2. On a conjecture about

- Page 80 and 81:

54 Chapter 2. On a conjecture about

- Page 82 and 83:

56 Chapter 2. On a conjecture about

- Page 84 and 85:

58 Chapter 2. On a conjecture about

- Page 86 and 87:

60 Chapter 2. On a conjecture about

- Page 88 and 89:

62 Chapter 2. On a conjecture about

- Page 90 and 91:

64 Chapter 2. On a conjecture about

- Page 92 and 93:

66 Chapter 2. On a conjecture about

- Page 94 and 95:

68 Chapter 2. On a conjecture about

- Page 96 and 97:

70 Chapter 2. On a conjecture about

- Page 98 and 99:

72 Chapter 2. On a conjecture about

- Page 100 and 101:

74 Chapter 2. On a conjecture about

- Page 102 and 103:

76 Chapter 2. On a conjecture about

- Page 104 and 105:

78 Chapter 2. On a conjecture about

- Page 106 and 107:

80 Chapter 2. On a conjecture about

- Page 108 and 109:

82 Chapter 2. On a conjecture about

- Page 110 and 111:

84 Chapter 2. On a conjecture about

- Page 112 and 113:

86 Chapter 2. On a conjecture about

- Page 114 and 115:

88 Chapter 2. On a conjecture about

- Page 116 and 117:

90 Chapter 2. On a conjecture about

- Page 119:

Part IIBent functions and pointcoun

- Page 122 and 123:

96 Chapter 3. Bent functions and al

- Page 124 and 125:

98 Chapter 3. Bent functions and al

- Page 126 and 127:

100 Chapter 3. Bent functions and a

- Page 128 and 129:

102 Chapter 3. Bent functions and a

- Page 130 and 131:

104 Chapter 3. Bent functions and a

- Page 132 and 133:

106 Chapter 3. Bent functions and a

- Page 134 and 135:

108 Chapter 3. Bent functions and a

- Page 136 and 137:

110 Chapter 4. Efficient characteri

- Page 138 and 139:

112 Chapter 4. Efficient characteri

- Page 140 and 141:

114 Chapter 4. Efficient characteri

- Page 142 and 143:

116 Chapter 4. Efficient characteri

- Page 144 and 145:

118 Chapter 4. Efficient characteri

- Page 146 and 147:

120 Chapter 4. Efficient characteri

- Page 148 and 149:

122 Chapter 4. Efficient characteri

- Page 150 and 151:

124 Chapter 4. Efficient characteri

- Page 152 and 153:

126 Chapter 4. Efficient characteri

- Page 155:

Part IIIComplex multiplication and

- Page 158 and 159:

132 Chapter 5. Complex multiplicati

- Page 160 and 161:

134 Chapter 5. Complex multiplicati

- Page 162 and 163:

136 Chapter 5. Complex multiplicati

- Page 164 and 165:

138 Chapter 5. Complex multiplicati

- Page 166 and 167:

140 Chapter 5. Complex multiplicati

- Page 168 and 169:

142 Chapter 5. Complex multiplicati

- Page 170 and 171:

144 Chapter 5. Complex multiplicati

- Page 172 and 173:

146 Chapter 5. Complex multiplicati

- Page 174 and 175:

148 Chapter 5. Complex multiplicati

- Page 176 and 177:

150 Chapter 5. Complex multiplicati

- Page 178 and 179:

152 Chapter 5. Complex multiplicati

- Page 180 and 181:

154 Chapter 5. Complex multiplicati

- Page 182 and 183:

156 Chapter 5. Complex multiplicati

- Page 185 and 186:

Chapter 6Complex multiplication in

- Page 187 and 188:

6.1. Abelian varieties 1616.1 Abeli

- Page 189 and 190:

6.1. Abelian varieties 163Theorem 6

- Page 191 and 192:

6.1. Abelian varieties 165A homomor

- Page 193 and 194: 6.1. Abelian varieties 1676.1.5 Hom

- Page 195 and 196: 6.2. Class groups and units 169The

- Page 197 and 198: 6.2. Class groups and units 171in [

- Page 199 and 200: 6.3. Complex multiplication 173If t

- Page 201 and 202: 6.3. Complex multiplication 175•

- Page 203 and 204: 6.3. Complex multiplication 177We h

- Page 205 and 206: 6.3. Complex multiplication 179pola

- Page 207 and 208: 6.4. Class polynomials for genus 2

- Page 209 and 210: 6.4. Class polynomials for genus 2

- Page 211: Appendices

- Page 214 and 215: Table A.3: Coefficients for d = 3,

- Page 216 and 217: Table A.8: Coefficients for d = 8,

- Page 218 and 219: 192 Bibliography[13] Elwyn Ralph Be

- Page 220 and 221: 194 Bibliography[42] Claude Carlet,

- Page 222 and 223: 196 Bibliography[72] Cunsheng Ding,

- Page 224 and 225: 198 Bibliography[102] David Freeman

- Page 226 and 227: 200 Bibliography[132] Marc Hindry a

- Page 228 and 229: 202 Bibliography[161] Philippe Lang

- Page 230 and 231: 204 Bibliography[191] Willi Meier a

- Page 232 and 233: 206 Bibliography[222] Oscar Seymour

- Page 234 and 235: 208 Bibliography[254] Marco Streng.

- Page 236 and 237: 210 Bibliography[286] Chia-Fu Yu. T

- Page 238 and 239: 212 IndexForm class group . . . . .

- Page 240 and 241: 214 IndexKKloosterman sum . . . . .

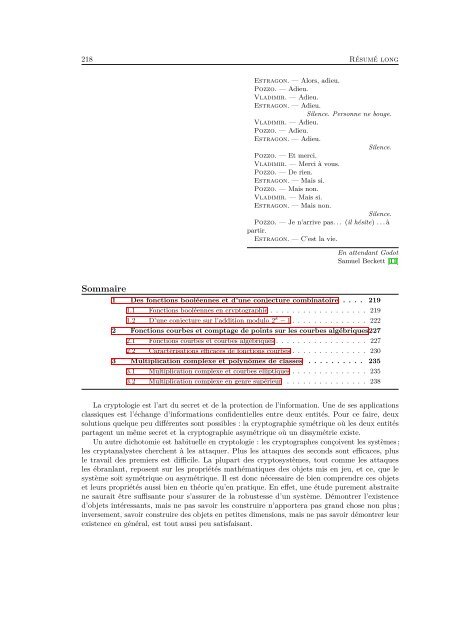

- Page 243: Résumé longFauĆ.Werd’ iĚ beru

- Page 247 and 248: 1. Des fonctions booléennes et d

- Page 249 and 250: 1. Des fonctions booléennes et d

- Page 251 and 252: 1. Des fonctions booléennes et d

- Page 253 and 254: 2. Fonctions courbes et comptage de

- Page 255 and 256: 2. Fonctions courbes et comptage de

- Page 257 and 258: 2. Fonctions courbes et comptage de

- Page 259 and 260: 2. Fonctions courbes et comptage de

- Page 261 and 262: 3. Multiplication complexe et polyn

- Page 263 and 264: 3. Multiplication complexe et polyn

- Page 265 and 266: 3. Multiplication complexe et polyn

- Page 267: 3. Multiplication complexe et polyn