Catálogo - Pós-Graduação - ITA

Catálogo - Pós-Graduação - ITA

Catálogo - Pós-Graduação - ITA

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

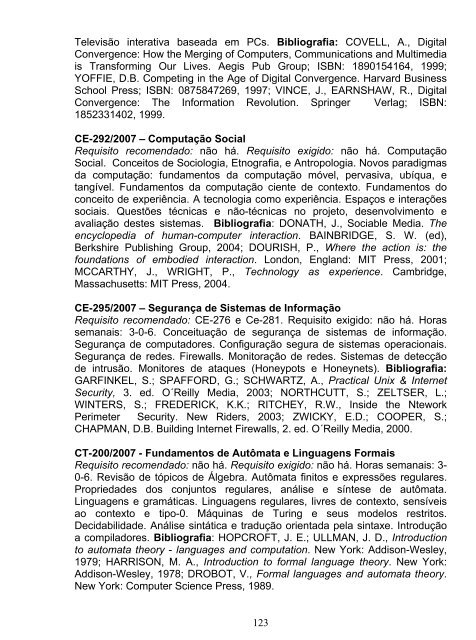

Televisão interativa baseada em PCs. Bibliografia: COVELL, A., Digital<br />

Convergence: How the Merging of Computers, Communications and Multimedia<br />

is Transforming Our Lives. Aegis Pub Group; ISBN: 1890154164, 1999;<br />

YOFFIE, D.B. Competing in the Age of Digital Convergence. Harvard Business<br />

School Press; ISBN: 0875847269, 1997; VINCE, J., EARNSHAW, R., Digital<br />

Convergence: The Information Revolution. Springer Verlag; ISBN:<br />

1852331402, 1999.<br />

CE-292/2007 – Computação Social<br />

Requisito recomendado: não há. Requisito exigido: não há. Computação<br />

Social. Conceitos de Sociologia, Etnografia, e Antropologia. Novos paradigmas<br />

da computação: fundamentos da computação móvel, pervasiva, ubíqua, e<br />

tangível. Fundamentos da computação ciente de contexto. Fundamentos do<br />

conceito de experiência. A tecnologia como experiência. Espaços e interações<br />

sociais. Questões técnicas e não-técnicas no projeto, desenvolvimento e<br />

avaliação destes sistemas. Bibliografia: DONATH, J., Sociable Media. The<br />

encyclopedia of human-computer interaction. BAINBRIDGE, S. W. (ed),<br />

Berkshire Publishing Group, 2004; DOURISH, P., Where the action is: the<br />

foundations of embodied interaction. London, England: MIT Press, 2001;<br />

MCCARTHY, J., WRIGHT, P., Technology as experience. Cambridge,<br />

Massachusetts: MIT Press, 2004.<br />

CE-295/2007 – Segurança de Sistemas de Informação<br />

Requisito recomendado: CE-276 e Ce-281. Requisito exigido: não há. Horas<br />

semanais: 3-0-6. Conceituação de segurança de sistemas de informação.<br />

Segurança de computadores. Configuração segura de sistemas operacionais.<br />

Segurança de redes. Firewalls. Monitoração de redes. Sistemas de detecção<br />

de intrusão. Monitores de ataques (Honeypots e Honeynets). Bibliografia:<br />

GARFINKEL, S.; SPAFFORD, G.; SCHWARTZ, A., Practical Unix & Internet<br />

Security, 3. ed. O´Reilly Media, 2003; NORTHCUTT, S.; ZELTSER, L.;<br />

WINTERS, S.; FREDERICK, K.K.; RITCHEY, R.W., Inside the Ntework<br />

Perimeter Security. New Riders, 2003; ZWICKY, E.D.; COOPER, S.;<br />

CHAPMAN, D.B. Building Internet Firewalls, 2. ed. O´Reilly Media, 2000.<br />

CT-200/2007 - Fundamentos de Autômata e Linguagens Formais<br />

Requisito recomendado: não há. Requisito exigido: não há. Horas semanais: 3-<br />

0-6. Revisão de tópicos de Álgebra. Autômata finitos e expressões regulares.<br />

Propriedades dos conjuntos regulares, análise e síntese de autômata.<br />

Linguagens e gramáticas. Linguagens regulares, livres de contexto, sensíveis<br />

ao contexto e tipo-0. Máquinas de Turing e seus modelos restritos.<br />

Decidabilidade. Análise sintática e tradução orientada pela sintaxe. Introdução<br />

a compiladores. Bibliografia: HOPCROFT, J. E.; ULLMAN, J. D., Introduction<br />

to automata theory - languages and computation. New York: Addison-Wesley,<br />

1979; HARRISON, M. A., Introduction to formal language theory. New York:<br />

Addison-Wesley, 1978; DROBOT, V., Formal languages and automata theory.<br />

New York: Computer Science Press, 1989.<br />

123