Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

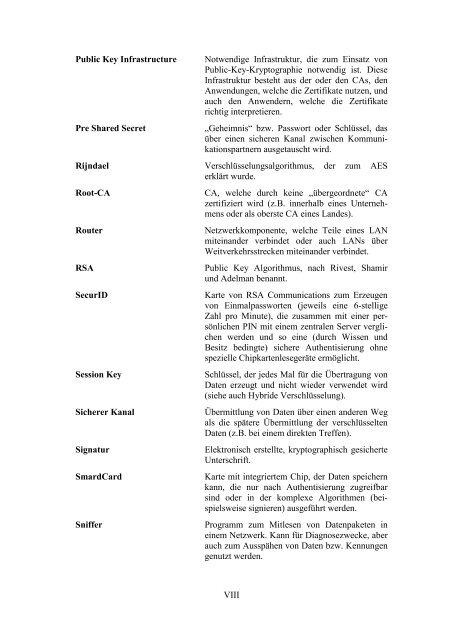

Public Key Infrastructure<br />

Pre Shared Secret<br />

Notwendige Infrastruktur, die zum Einsatz von<br />

Public-Key-Kryptographie notwendig ist. Diese<br />

Infrastruktur besteht aus der oder den CAs, den<br />

Anwendungen, welche die Zertifikate nutzen, <strong>und</strong><br />

auch den Anwendern, welche die Zertifikate<br />

richtig interpretieren.<br />

„Geheimnis“ bzw. Passwort oder Schlüssel, das<br />

über einen sicheren Kanal zwischen Kommunikationspartnern<br />

ausgetauscht wird.<br />

Rijndael Verschlüsselungsalgorithmus, der zum AES<br />

erklärt wurde.<br />

Root-CA<br />

Router<br />

RSA<br />

SecurID<br />

Session Key<br />

Sicherer Kanal<br />

<strong>Signatur</strong><br />

SmardCard<br />

Sniffer<br />

CA, welche durch keine „übergeordnete“ CA<br />

zertifiziert wird (z.B. innerhalb eines Unternehmens<br />

oder als oberste CA eines Landes).<br />

Netzwerkkomponente, welche Teile eines LAN<br />

miteinander verbindet oder auch LANs über<br />

Weitverkehrsstrecken miteinander verbindet.<br />

Public Key Algorithmus, nach Rivest, Shamir<br />

<strong>und</strong> Adelman benannt.<br />

Karte von RSA Communications zum Erzeugen<br />

von Einmalpassworten (jeweils eine 6-stellige<br />

Zahl pro Minute), die zusammen mit einer persönlichen<br />

PIN mit einem zentralen Server verglichen<br />

werden <strong>und</strong> so eine (durch Wissen <strong>und</strong><br />

Besitz bedingte) sichere Authentisierung ohne<br />

spezielle Chipkartenlesegeräte ermöglicht.<br />

Schlüssel, der jedes Mal für die Übertragung von<br />

Daten erzeugt <strong>und</strong> nicht wieder verwendet wird<br />

(siehe auch Hybride Verschlüsselung).<br />

Übermittlung von Daten über einen anderen Weg<br />

als die spätere Übermittlung der verschlüsselten<br />

Daten (z.B. bei einem direkten Treffen).<br />

Elektronisch erstellte, kryptographisch gesicherte<br />

Unterschrift.<br />

Karte mit integriertem Chip, der Daten speichern<br />

kann, die nur nach Authentisierung zugreifbar<br />

sind oder in der komplexe Algorithmen (beispielsweise<br />

signieren) ausgeführt werden.<br />

Programm zum Mitlesen von Datenpaketen in<br />

einem Netzwerk. Kann für Diagnosezwecke, aber<br />

auch zum Ausspähen von Daten bzw. Kennungen<br />

genutzt werden.<br />

VIII