Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

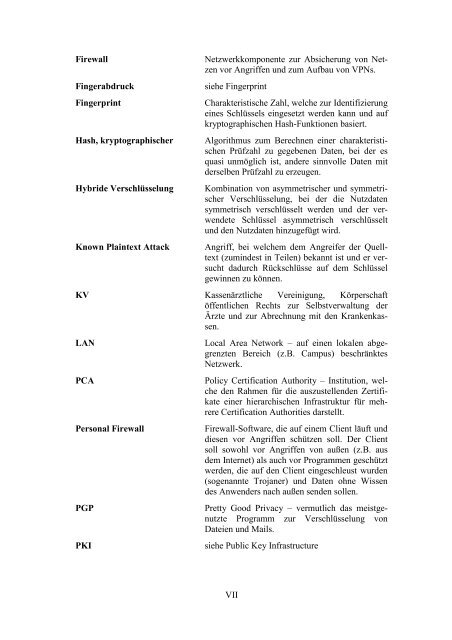

Firewall<br />

Fingerabdruck<br />

Fingerprint<br />

Hash, <strong>kryptographischer</strong><br />

Hybride Verschlüsselung<br />

Known Plaintext Attack<br />

Netzwerkkomponente <strong>zur</strong> Absicherung von Netzen<br />

vor Angriffen <strong>und</strong> zum Aufbau von VPNs.<br />

siehe Fingerprint<br />

Charakteristische Zahl, welche <strong>zur</strong> Identifizierung<br />

eines Schlüssels eingesetzt werden kann <strong>und</strong> auf<br />

kryptographischen Hash-Funktionen basiert.<br />

Algorithmus zum Berechnen einer charakteristischen<br />

Prüfzahl zu gegebenen Daten, bei der es<br />

quasi unmöglich ist, andere sinnvolle Daten mit<br />

derselben Prüfzahl zu erzeugen.<br />

Kombination von asymmetrischer <strong>und</strong> symmetrischer<br />

Verschlüsselung, bei der die Nutzdaten<br />

symmetrisch verschlüsselt werden <strong>und</strong> der verwendete<br />

Schlüssel asymmetrisch verschlüsselt<br />

<strong>und</strong> den Nutzdaten hinzugefügt wird.<br />

Angriff, bei welchem dem Angreifer der Quelltext<br />

(zumindest in Teilen) bekannt ist <strong>und</strong> er versucht<br />

dadurch Rückschlüsse auf dem Schlüssel<br />

gewinnen zu können.<br />

KV Kassenärztliche Vereinigung, Körperschaft<br />

öffentlichen Rechts <strong>zur</strong> Selbstverwaltung der<br />

Ärzte <strong>und</strong> <strong>zur</strong> Abrechnung mit den Krankenkassen.<br />

LAN<br />

PCA<br />

Personal Firewall<br />

PGP<br />

PKI<br />

Local Area Network – auf einen lokalen abgegrenzten<br />

Bereich (z.B. Campus) beschränktes<br />

Netzwerk.<br />

Policy Certification Authority – Institution, welche<br />

den Rahmen für die auszustellenden Zertifikate<br />

einer hierarchischen Infrastruktur für mehrere<br />

Certification Authorities darstellt.<br />

Firewall-Software, die auf einem Client läuft <strong>und</strong><br />

diesen vor Angriffen schützen soll. Der Client<br />

soll sowohl vor Angriffen von außen (z.B. aus<br />

dem Internet) als auch vor Programmen geschützt<br />

werden, die auf den Client eingeschleust wurden<br />

(sogenannte Trojaner) <strong>und</strong> Daten ohne Wissen<br />

des Anwenders nach außen senden sollen.<br />

Pretty Good Privacy – vermutlich das meistgenutzte<br />

Programm <strong>zur</strong> Verschlüsselung von<br />

Dateien <strong>und</strong> Mails.<br />

siehe Public Key Infrastructure<br />

VII