Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

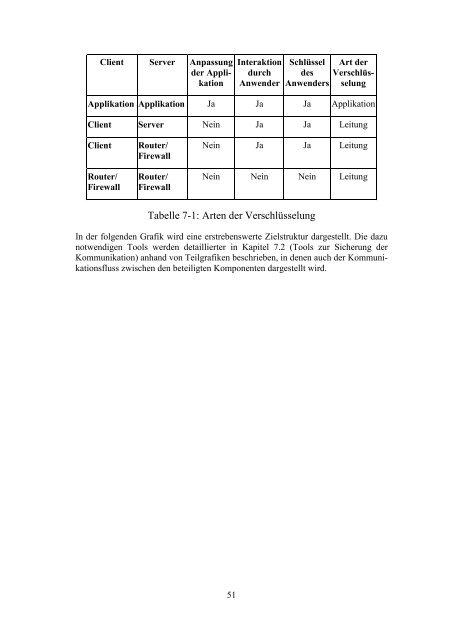

Client Server Anpassung<br />

der Applikation<br />

Interaktion<br />

durch<br />

Anwender<br />

Schlüssel<br />

des<br />

Anwenders<br />

Art der<br />

Verschlüsselung<br />

Applikation Applikation Ja Ja Ja Applikation<br />

Client Server Nein Ja Ja Leitung<br />

Client<br />

Router/<br />

Firewall<br />

Router/<br />

Firewall<br />

Router/<br />

Firewall<br />

Nein Ja Ja Leitung<br />

Nein Nein Nein Leitung<br />

Tabelle 7-1: Arten der Verschlüsselung<br />

In der folgenden Grafik wird eine erstrebenswerte Zielstruktur dargestellt. Die dazu<br />

notwendigen Tools werden detaillierter in Kapitel 7.2 (Tools <strong>zur</strong> Sicherung der<br />

Kommunikation) anhand von Teilgrafiken beschrieben, in denen auch der Kommunikationsfluss<br />

zwischen den beteiligten Komponenten dargestellt wird.<br />

51