Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

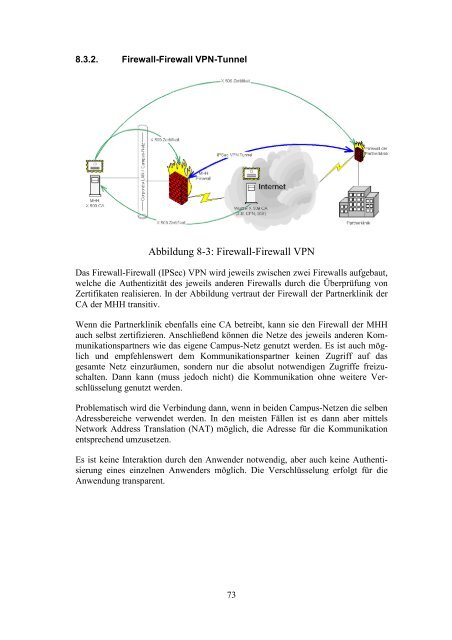

8.3.2. Firewall-Firewall VPN-Tunnel<br />

Abbildung 8-3: Firewall-Firewall VPN<br />

Das Firewall-Firewall (IPSec) VPN wird jeweils zwischen zwei Firewalls aufgebaut,<br />

welche die Authentizität des jeweils anderen Firewalls durch die Überprüfung von<br />

Zertifikaten realisieren. In der Abbildung vertraut der Firewall der Partnerklinik der<br />

CA der MHH transitiv.<br />

Wenn die Partnerklinik ebenfalls eine CA betreibt, kann sie den Firewall der MHH<br />

auch selbst zertifizieren. Anschließend können die Netze des jeweils anderen Kommunikationspartners<br />

wie das eigene Campus-Netz genutzt werden. Es ist auch möglich<br />

<strong>und</strong> empfehlenswert dem Kommunikationspartner keinen Zugriff auf das<br />

gesamte Netz ein<strong>zur</strong>äumen, sondern nur die absolut notwendigen Zugriffe freizuschalten.<br />

Dann kann (muss jedoch nicht) die Kommunikation ohne weitere Verschlüsselung<br />

genutzt werden.<br />

Problematisch wird die Verbindung dann, wenn in beiden Campus-Netzen die selben<br />

Adressbereiche verwendet werden. In den meisten Fällen ist es dann aber mittels<br />

Network Address Translation (NAT) möglich, die Adresse für die Kommunikation<br />

entsprechend umzusetzen.<br />

Es ist keine Interaktion durch den Anwender notwendig, aber auch keine Authentisierung<br />

eines einzelnen Anwenders möglich. Die Verschlüsselung erfolgt für die<br />

Anwendung transparent.<br />

73