Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

der Authentizität der öffentlichen Schlüssel. Eine <strong>Signatur</strong> ist ohne die Gewissheit,<br />

durch wen sie erstellt wurde, nichts wert. So muss z.B. bei der <strong>Signatur</strong> eines Bef<strong>und</strong>es<br />

im Krankenhaus zweifelsfrei klar sein, wer die <strong>Signatur</strong> erstellt hat. Falls<br />

keine Überprüfung möglich ist, könnte ein Unbekannter Diagnosen stellen oder<br />

Behandlungen veranlassen. Noch folgenreicher könnte es sein, wenn ein Unbekannter<br />

vorgibt im Namen eines bestimmten (existierenden) Arztes zu handeln <strong>und</strong> Fehlentscheidungen<br />

zu Konsequenzen für den betroffenen Arzt – <strong>und</strong> schlimmer noch für<br />

den Patienten - führen würden.<br />

Diese Bindung eines öffentlichen Schlüssels an eine bestimmte Person geschieht<br />

dadurch, dass eine vertrauenswürdige Stelle (Certification Authority, CA) eine<br />

Überprüfung der Identität einer Person (z.B. durch Vorlage des Personalausweises<br />

oder eines Dienstausweises) feststellt <strong>und</strong> den von ihr mitgebrachten öffentlichen<br />

Schlüssel mit einem Zertifikat versieht. Dieses Zertifikat besagt, dass der Schlüssel<br />

<strong>und</strong> der angegebene Name wirklich zu der genannten Person gehören. Dies wird<br />

durch das Signieren des öffentlichen Schlüssels, der außer dem kryptographischen<br />

Schlüssel eben auch noch die Identität des Eigentümers enthält, erklärt.<br />

Damit man diese CA <strong>zur</strong> Überprüfung der Identität nutzen kann, ist es notwendig<br />

den öffentlichen CA-Schlüssel auf einem sicheren Weg zu erhalten <strong>und</strong> in das eigene<br />

Verschlüsselungssystem zu integrieren, sodass ab diesem Zeitpunkt alle Schlüssel,<br />

die ein Zertifikat dieser Stelle tragen, als authentisch angesehen werden können.<br />

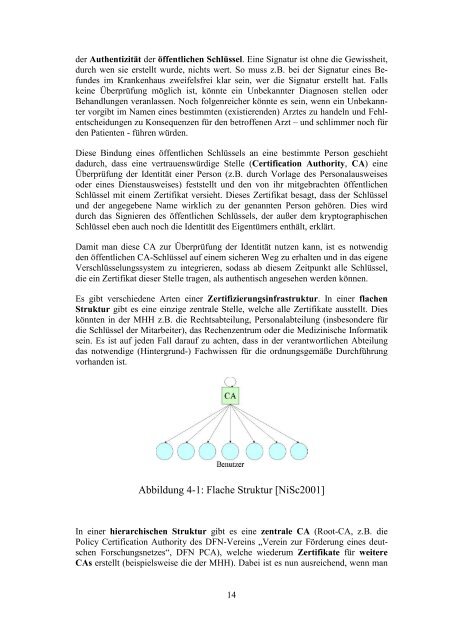

Es gibt verschiedene Arten einer Zertifizierungsinfrastruktur. In einer flachen<br />

Struktur gibt es eine einzige zentrale Stelle, welche alle Zertifikate ausstellt. Dies<br />

könnten in der MHH z.B. die Rechtsabteilung, Personalabteilung (insbesondere für<br />

die Schlüssel der Mitarbeiter), das Rechenzentrum oder die Medizinische Informatik<br />

sein. Es ist auf jeden Fall darauf zu achten, dass in der verantwortlichen Abteilung<br />

das notwendige (Hintergr<strong>und</strong>-) Fachwissen für die ordnungsgemäße Durchführung<br />

vorhanden ist.<br />

Abbildung 4-1: Flache Struktur [NiSc2001]<br />

In einer hierarchischen Struktur gibt es eine zentrale CA (Root-CA, z.B. die<br />

Policy Certification Authority des DFN-Vereins „Verein <strong>zur</strong> Förderung eines deutschen<br />

Forschungsnetzes“, DFN PCA), welche wiederum Zertifikate für weitere<br />

CAs erstellt (beispielsweise die der MHH). Dabei ist es nun ausreichend, wenn man<br />

14