Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

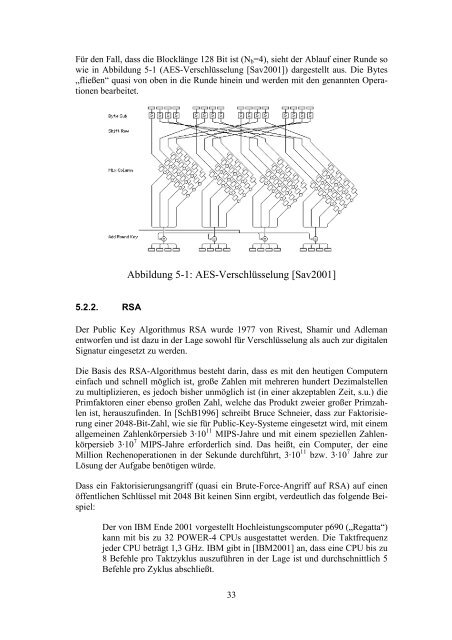

Für den Fall, dass die Blocklänge 128 Bit ist (N b =4), sieht der Ablauf einer R<strong>und</strong>e so<br />

wie in Abbildung 5-1 (AES-Verschlüsselung [Sav2001]) dargestellt aus. Die Bytes<br />

„fließen“ quasi von oben in die R<strong>und</strong>e hinein <strong>und</strong> werden mit den genannten Operationen<br />

bearbeitet.<br />

Abbildung 5-1: AES-Verschlüsselung [Sav2001]<br />

5.2.2. RSA<br />

Der Public Key Algorithmus RSA wurde 1977 von Rivest, Shamir <strong>und</strong> Adleman<br />

entworfen <strong>und</strong> ist dazu in der Lage sowohl für Verschlüsselung als auch <strong>zur</strong> digitalen<br />

<strong>Signatur</strong> eingesetzt zu werden.<br />

Die Basis des RSA-Algorithmus besteht darin, dass es mit den heutigen Computern<br />

einfach <strong>und</strong> schnell möglich ist, große Zahlen mit mehreren h<strong>und</strong>ert Dezimalstellen<br />

zu multiplizieren, es jedoch bisher unmöglich ist (in einer akzeptablen Zeit, s.u.) die<br />

Primfaktoren einer ebenso großen Zahl, welche das Produkt zweier großer Primzahlen<br />

ist, herauszufinden. In [SchB1996] schreibt Bruce Schneier, dass <strong>zur</strong> Faktorisierung<br />

einer 2048-Bit-Zahl, wie sie für Public-Key-Systeme eingesetzt wird, mit einem<br />

allgemeinen Zahlenkörpersieb 3·10 11 MIPS-Jahre <strong>und</strong> mit einem speziellen Zahlenkörpersieb<br />

3·10 7 MIPS-Jahre erforderlich sind. Das heißt, ein Computer, der eine<br />

Million Rechenoperationen in der Sek<strong>und</strong>e durchführt, 3·10 11 bzw. 3·10 7 Jahre <strong>zur</strong><br />

Lösung der Aufgabe benötigen würde.<br />

Dass ein Faktorisierungsangriff (quasi ein Brute-Force-Angriff auf RSA) auf einen<br />

öffentlichen Schlüssel mit 2048 Bit keinen Sinn ergibt, verdeutlich das folgende Beispiel:<br />

Der von IBM Ende 2001 vorgestellt Hochleistungscomputer p690 („Regatta“)<br />

kann mit bis zu 32 POWER-4 CPUs ausgestattet werden. Die Taktfrequenz<br />

jeder CPU beträgt 1,3 GHz. IBM gibt in [IBM2001] an, dass eine CPU bis zu<br />

8 Befehle pro Taktzyklus auszuführen in der Lage ist <strong>und</strong> durchschnittlich 5<br />

Befehle pro Zyklus abschließt.<br />

33