Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

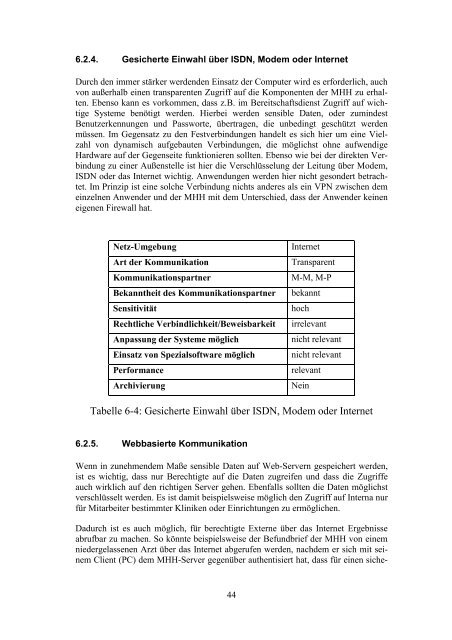

6.2.4. Gesicherte Einwahl über ISDN, Modem oder Internet<br />

Durch den immer stärker werdenden Einsatz der Computer wird es erforderlich, auch<br />

von außerhalb einen transparenten Zugriff auf die Komponenten der MHH zu erhalten.<br />

Ebenso kann es vorkommen, dass z.B. im Bereitschaftsdienst Zugriff auf wichtige<br />

Systeme benötigt werden. Hierbei werden sensible Daten, oder zumindest<br />

Benutzerkennungen <strong>und</strong> Passworte, übertragen, die unbedingt geschützt werden<br />

müssen. Im Gegensatz zu den Festverbindungen handelt es sich hier um eine Vielzahl<br />

von dynamisch aufgebauten Verbindungen, die möglichst ohne aufwendige<br />

Hardware auf der Gegenseite funktionieren sollten. Ebenso wie bei der direkten Verbindung<br />

zu einer Außenstelle ist hier die Verschlüsselung der Leitung über Modem,<br />

ISDN oder das Internet wichtig. Anwendungen werden hier nicht gesondert betrachtet.<br />

Im Prinzip ist eine solche Verbindung nichts anderes als ein VPN zwischen dem<br />

einzelnen Anwender <strong>und</strong> der MHH mit dem Unterschied, dass der Anwender keinen<br />

eigenen Firewall hat.<br />

Netz-Umgebung<br />

Art der Kommunikation<br />

Kommunikationspartner<br />

Bekanntheit des Kommunikationspartner<br />

Sensitivität<br />

Rechtliche Verbindlichkeit/Beweisbarkeit<br />

Anpassung der Systeme möglich<br />

Einsatz von Spezialsoftware möglich<br />

Performance<br />

Archivierung<br />

Internet<br />

Transparent<br />

M-M, M-P<br />

bekannt<br />

hoch<br />

irrelevant<br />

nicht relevant<br />

nicht relevant<br />

relevant<br />

Nein<br />

Tabelle 6-4: Gesicherte Einwahl über ISDN, Modem oder Internet<br />

6.2.5. Webbasierte Kommunikation<br />

Wenn in zunehmendem Maße sensible Daten auf Web-Servern gespeichert werden,<br />

ist es wichtig, dass nur Berechtigte auf die Daten zugreifen <strong>und</strong> dass die Zugriffe<br />

auch wirklich auf den richtigen Server gehen. Ebenfalls sollten die Daten möglichst<br />

verschlüsselt werden. Es ist damit beispielsweise möglich den Zugriff auf Interna nur<br />

für Mitarbeiter bestimmter Kliniken oder Einrichtungen zu ermöglichen.<br />

Dadurch ist es auch möglich, für berechtigte Externe über das Internet Ergebnisse<br />

abrufbar zu machen. So könnte beispielsweise der Bef<strong>und</strong>brief der MHH von einem<br />

niedergelassenen Arzt über das Internet abgerufen werden, nachdem er sich mit seinem<br />

Client (PC) dem MHH-Server gegenüber authentisiert hat, dass für einen siche-<br />

44